Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 📂 INTRODUCCIÓN A LA ESTRUCTURA DE ARCHIVOS

En sistemas operativos basados en Unix como Kali Linux, la exploración del sistema de archivos es fundamental para el análisis, auditoría y explotación. El comando ls es uno de los pilares para listar contenido y visualizar configuraciones ocultas o sensibles.

ls no solo muestra archivos, también revela rutas, permisos, configuraciones ocultas y vectores de persistencia.

2. 🛠️ COMANDOS DE VISUALIZACIÓN BÁSICOS

- ls: Lista archivos visibles del directorio actual.

- ls -a: Incluye archivos ocultos (los que comienzan con

.). - ls -1: Muestra los archivos en formato vertical (uno por línea).

- ls /etc/*.conf: Muestra archivos de configuración del sistema.

ls # Lista archivos visibles ls -a # Incluye archivos ocultos ls -1 # Muestra una lista vertical ls /etc/*.conf # Muestra archivos de configuración en /etc

ls con grep o find se puede realizar filtrado más específico para auditorías.

3. 🔍 ANÁLISIS DE ARCHIVOS DE CONFIGURACIÓN

Algunos archivos de configuración críticos para el comportamiento del sistema y herramientas ofensivas incluyen:

- /etc/proxychains.conf: Proxy dinámico en túneles y ataques anónimos.

- /etc/nftables.conf: Reglas del firewall activo mediante nftables.

- /etc/ssh/sshd_config: Configuración de acceso remoto vía SSH.

- /etc/sudoers: Controla qué usuarios pueden ejecutar comandos con privilegios elevados.

sudoers puede dejar inutilizable el sistema. Siempre usar visudo.

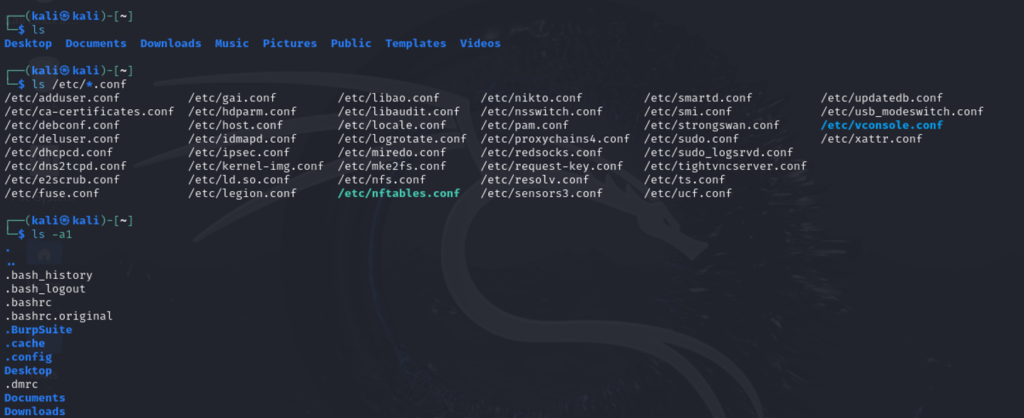

4. 🖼️ EJEMPLO VISUAL DESDE KALI LINUX

La siguiente captura muestra cómo se visualiza un entorno real en Kali Linux al listar archivos ocultos, configuraciones de herramientas como BurpSuite, y archivos de sistema relevantes:

.BurpSuite, .config o .nmap revelan configuración, historial y artefactos útiles en pentesting y post-explotación.

🔗 Consulta adicional y referencias

Para profundizar en el manejo del sistema de archivos, los permisos y las configuraciones relevantes para análisis de seguridad en Kali Linux, consulta los siguientes enlaces:

Leave a Reply