Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🌐 ESTRUCTURA DEL SISTEMA DE ARCHIVOS EN LINUX

En Kali Linux, como en cualquier sistema basado en Unix, toda la estructura de carpetas parte desde la raíz /. No existen particiones con letras como en Windows (C:, D:), sino una jerarquía única donde todo —archivos, dispositivos, configuraciones y usuarios— se organizan en un árbol lógico.

/mnt o /media.

2. 📂 COMANDOS ESENCIALES DE NAVEGACIÓN

pwd: Muestra la ruta actual completa (Print Working Directory).cd <ruta>: Cambia al directorio indicado. Soporta rutas absolutas o relativas.cd ~: Va directamente al home del usuario (/home/kali).cd ..: Retrocede un nivel en el árbol de directorios.

Estos comandos son críticos en auditorías, post-explotación y búsqueda manual de configuraciones comprometedoras.

/etc, /home, /var/log. Saber llegar es el primer paso para comprometer.

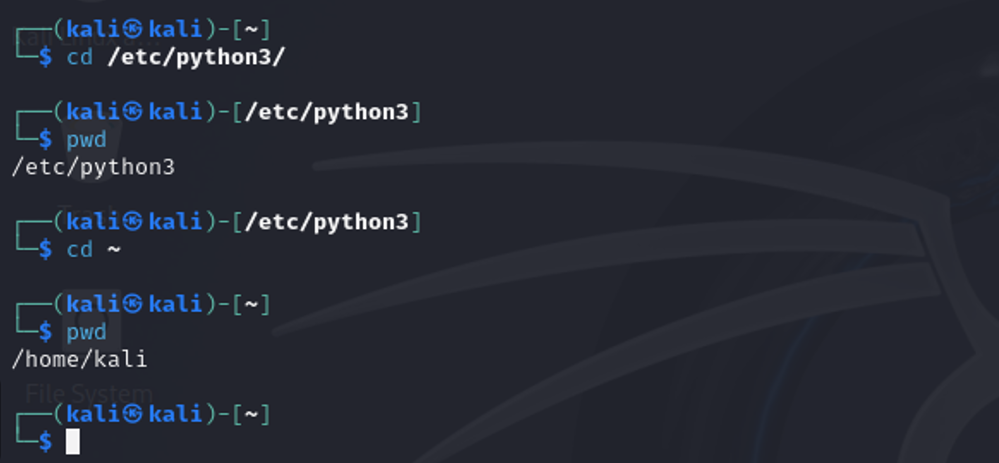

3. 🧪 EJEMPLO EN TERMINAL REAL

La siguiente secuencia demuestra cómo desplazarse entre directorios en un entorno Kali real, revisar la ubicación actual y regresar al home:

cd /etc/python3 # Accede al directorio de configuración de Python 3 pwd # Verifica la ruta actual: /etc/python3 cd ~ # Regresa al directorio /home/kali pwd # Confirma el retorno al home

pwd, útil para scripting y validaciones.

4. 🔎 APLICACIÓN EN PENTESTING Y ANÁLISIS FORENSE

Durante una intrusión, el atacante debe moverse rápidamente entre carpetas para:

- Localizar archivos de contraseñas, logs o bases de datos sin cifrar.

- Modificar configuraciones o cargar scripts persistentes.

- Revisar historiales como

.bash_historyo conexiones en/var/log.

El conocimiento del sistema de archivos es tan vital como las herramientas ofensivas. Sin saber moverse, no se puede atacar ni defender eficazmente.

🔗 Consulta adicional y referencias

Refuerza tus habilidades de navegación en sistemas Linux con estos recursos confiables:

Leave a Reply