Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🔍 INTRODUCCIÓN A NMAP

Nmap (Network Mapper) es la herramienta por excelencia para detección de hosts y servicios en redes. Permite descubrir puertos abiertos, identificar versiones de servicios, fingerprinting de sistemas operativos, escaneo de scripts NSE y trazado de rutas.

2. 🎯 ESCANEO DIRIGIDO AL SERVICIO SSH

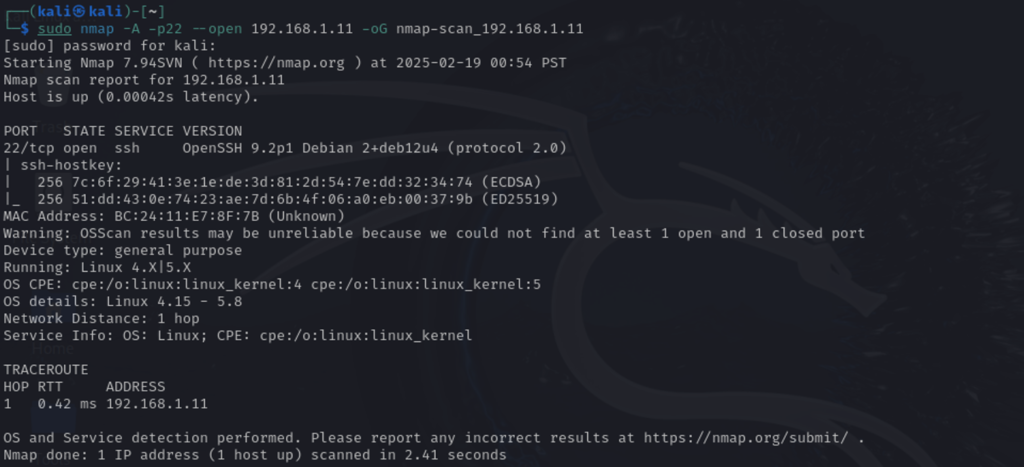

Escaneo detallado contra el host 192.168.1.11 apuntando solo al puerto 22 (SSH):

sudo nmap -A -p22 --open -oG nmap-scan_192.168.1.11 192.168.1.11

Esto permite obtener información precisa sobre el servicio SSH expuesto, su versión, sistema operativo y posibles rutas de explotación.

3. ⚙️ EXPLICACIÓN DE PARÁMETROS

sudo → Requiere privilegios para escaneos avanzados nmap -A → Detección de OS, versión, scripts NSE, traceroute -p22 → Escanea únicamente el puerto 22 --open → Muestra solo puertos abiertos -oG nmap-scan_192.168.1.11 → Guarda la salida en formato grepable 192.168.1.11 → IP del objetivo

-oG es ideal para automatización de parsing con herramientas como awk, grep o cut.

4. 🧠 INTERPRETACIÓN DE RESULTADOS

El análisis muestra que el puerto 22 se encuentra abierto y corre una versión de OpenSSH 9.2p1 sobre Debian GNU/Linux.

Esta información es útil para buscar vulnerabilidades específicas usando herramientas como searchsploit o exploit-db.

hydra o medusa.

🔗 Consulta Adicional y Referencias

Consulta recursos oficiales para dominar Nmap en contexto ofensivo:

- 🔗 Nmap Book – Port Scanning Techniques (técnicas de escaneo y detección de servicios)

- 🔗 Nmap – Output Grepable Format (automatización de resultados con

-oG)

Leave a Reply