Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. ⚙️ ¿QUÉ ES NMAP SCRIPTING ENGINE (NSE)?

El Nmap Scripting Engine (NSE) permite extender la funcionalidad de nmap utilizando scripts en Lua.

Estos scripts permiten desde tareas de reconocimiento y enumeración, hasta escaneo de vulnerabilidades y explotación básica.

- Enumeración avanzada de servicios

- Detección de configuraciones inseguras

- Identificación de vulnerabilidades conocidas

- Explotación básica y análisis post-escaneo

2. 📁 UBICACIÓN DE SCRIPTS NSE EN KALI LINUX

Los scripts NSE se almacenan en:

/usr/share/nmap/scripts/

Comandos útiles para navegar y buscar scripts:

cd /usr/share/nmap/scripts/ ls *.nse ls | grep smb ls | grep http

ftp-*, smb-*) facilita la identificación de scripts relevantes para servicios detectados.

3. 🧩 CONSULTA DE INFORMACIÓN DE UN SCRIPT

Para revisar la funcionalidad, argumentos y categoría de un script NSE, ejecuta:

nmap --script-help smb2-security-mode.nse

Esta consulta devuelve la descripción, categoría, ejemplos y argumentos personalizados si están disponibles.

4. 🧪 ANÁLISIS SMB2: VERIFICACIÓN DE SEGURIDAD

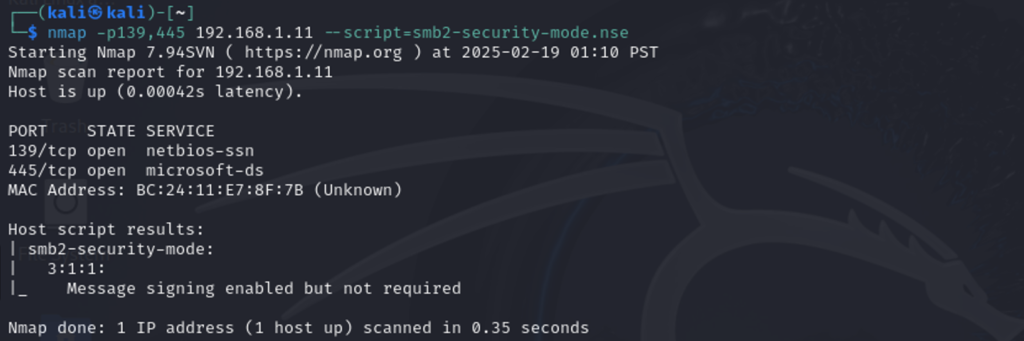

Escaneo a 192.168.1.11 para evaluar políticas de seguridad SMB2:

nmap -p139,445 --script=smb2-security-mode.nse 192.168.1.11

5. 📌 EXPLICACIÓN DE PARÁMETROS UTILIZADOS

-p139,445 → Puertos estándar de SMB --script=smb2-security-mode.nse → Ejecuta el script de evaluación de seguridad 192.168.1.11 → IP objetivo en la red

6. 🔎 INTERPRETACIÓN DE RESULTADOS

El análisis indica que SMB versión 3.1.1 está activo, con firma de mensajes habilitada pero no obligatoria. Esto representa una debilidad, ya que una conexión podría ser interceptada sin que el cliente o servidor lo detecten.

7. ✅ RECOMENDACIONES DE SEGURIDAD

En entornos corporativos con altos requerimientos de cumplimiento, se recomienda:

- Forzar firma obligatoria en configuraciones SMB

- Actualizar políticas en GPO (Windows) o

smb.conf(Samba) - Evitar exposición de servicios SMB hacia redes no confiables

PCI-DSS, ISO 27001 y NIST 800-171.

🔗 Consulta Adicional y Referencias

Revisa fuentes oficiales para dominar NSE en contextos reales de evaluación de vulnerabilidades:

- 🔗 Nmap Book – Nmap Scripting Engine (NSE) (categorías, ejecución, estructura de scripts)

- 🔗 Nmap NSEDoc – Índice de Documentación (todos los scripts NSE con detalles y ejemplos)

Leave a Reply