REKT Radio

CVMRX – Certified Vulnerability Mitigation & Remediation eXpert

$5,990 MXN

- Laboratorio 24/7 en la nube para práctica intensiva de remediaciones durante 180 días.

- Escenarios prácticos de vulnerabilidades de red, web y sistemas reales.

- Evaluaciones prácticas en entornos controlados. Domina la remediación real.

- Soporte técnico directo con especialistas en seguridad defensiva.

- Comunidad privada de profesionales en ciberseguridad defensiva.

- Certificación CVMRX con validez internacional y credencial digital verificable.

- Mentoría personalizada e ilimitada, con soporte activo durante todo el curso para atender tus dudas técnicas.

PLAN CORPORATIVO EXCLUSIVO – CVMRX

EXCLUSIVE CORPORATE PLAN – CVMRX

Certificación corporativa enfocada en la mitigación y remediación estratégica.

Corporate certification specialized in the strategic mitigation.

- Acceso empresarial 24/7 a laboratorios de remediación y hardening en la nube.

24/7 enterprise access to cloud-based remediation and hardening labs. - Infraestructura simulada personalizada para practicar mitigaciones reales.

Custom simulated infrastructure to practice real-world mitigations. - Talleres en vivo de análisis, mitigación de vulnerabilidades y estrategias de blindaje.

Live workshops on vulnerability analysis, mitigation, and hardening strategies. - Formación activa en técnicas de prevención de explotación y resiliencia de infraestructuras.

Active training in exploitation prevention techniques and infrastructure resilience. - Diseño e implementación de políticas de remediación y fortalecimiento de seguridad en tu empresa.

Design and implementation of remediation and security hardening policies in your company. - Acceso VIP a comunidad de expertos en seguridad ofensiva y defensiva.

VIP access to the community of offensive and defensive security experts. - Certificación CVMRX individual con validez internacional al completar evaluación práctica.

Individual CVMRX certification with international validity upon completing practical evaluation.

Vulnerability Detection & Hardening

Identificación real de vulnerabilidades en sistemas, redes y aplicaciones. Aplicación de hardening técnico.

Real identification of vulnerabilities in systems, networks, and applications. Application of technical hardening.

Secure Configuration & Best Practices

Corrección manual de configuraciones inseguras, fortalecimiento de servicios y entornos de producción.

Manual correction of insecure configurations, strengthening of services and production environments.

Remediation Planning & Execution

Diseño y ejecución de planes de remediación basados en hallazgos técnicos reales. Priorización por riesgo.

Design and execution of remediation plans based on real technical findings. Risk-based prioritization.

Validation & Secure Reassessment

Validación de remediaciones aplicadas mediante nuevas evaluaciones de seguridad y pruebas de control.

Validation of applied remediations through new security assessments and control tests.

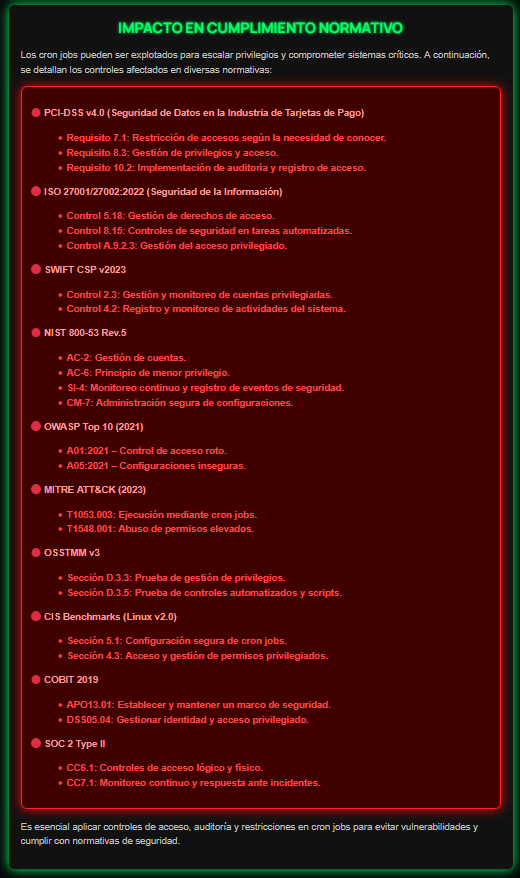

Standards Alignment & Compliance

Mitigaciones alineadas a marcos internacionales como PCI-DSS, ISO 27001, NIST, SWIFT CSP y OWASP.

Mitigations aligned with international frameworks like PCI-DSS, ISO 27001, NIST, SWIFT CSP, and OWASP.

Professional Remediation Skills

Formación en remediación defensiva, fortalecimiento de entornos empresariales y mejora continua en seguridad.

Training in defensive remediation, enterprise environment hardening, and continuous security improvement.

Comparativa en la Formación y Aplicabilidad Real / Comparison of Training and Real-World Applicability

| Aspecto Clave / Key Aspect | CVMRX – Certified Vulnerability Mitigation & Remediation eXpert | Plataformas Tradicionales en Contenedores / Traditional Container-Based Platforms |

|---|---|---|

| Aplicabilidad en entornos reales / Real-World Applicability | Muy alta: simula ambientes empresariales reales para aplicar remediaciones y endurecimiento de sistemas. / Very high: simulates real enterprise environments for applying remediations and system hardening. | Limitada: prácticas básicas de configuración, no representan infraestructura empresarial completa. / Limited: basic configuration practices, not reflecting full enterprise infrastructures. |

| Transferencia de habilidades al trabajo / Transfer of Skills to Work | Directa: técnicas aplicables a auditorías de seguridad, remediación y cumplimiento normativo. / Direct: techniques applicable to security audits, remediation, and regulatory compliance. | Parcial: no contempla implementación ni validación de controles en producción. / Partial: does not cover implementation or validation of production controls. |

| Validación de remediaciones aplicadas / Validation of Applied Remediations | Completa: permite re-evaluaciones y validación de controles tras aplicar mitigaciones. / Complete: allows re-assessments and validation of controls after applying mitigations. | Limitada: no contempla revalidaciones técnicas sobre acciones de mitigación. / Limited: does not contemplate technical revalidations over mitigation actions. |

| Cobertura de ciclo de vida de vulnerabilidades / Vulnerability Lifecycle Coverage | Completo: detección, análisis, remediación, validación y documentación de vulnerabilidades. / Complete: detection, analysis, remediation, validation, and documentation of vulnerabilities. | Parcial: únicamente detección y correcciones básicas sugeridas. / Partial: only detection and basic suggested corrections. |

| Simulación de entornos reales / Realistic Environment Simulation | Máquinas virtuales completas y configuraciones reales replicadas de empresas. / Full virtual machines and real-world enterprise-like configurations replicated. | Contenedores básicos, sin infraestructura de red realista ni configuraciones empresariales. / Basic containers, without realistic network infrastructure or enterprise configurations. |

| Desarrollo de pensamiento estratégico / Strategic Thinking Development | Alta: análisis de impacto, priorización de riesgos y planeación de remediaciones. / High: impact analysis, risk prioritization, and remediation planning. | Bajo: enfoque limitado a la corrección de fallas individuales. / Low: limited focus on isolated flaw correction. |

| Impacto profesional / Professional Impact | Alta preparación para roles de analista de seguridad, ingeniero de remediación y cumplimiento. / High preparation for security analyst, remediation engineer, and compliance roles. | Útil para prácticas iniciales, pero no para roles técnicos de seguridad real. / Useful for initial practice, but not for real technical security roles. |

TEMARIO

Módulo 1: Principios Estratégicos de Seguridad y Respuesta ante Vulnerabilidades

- Introducción a la gestión de vulnerabilidades en redes corporativas

- Modelos de amenazas aplicados a entornos reales

- Clasificación de vulnerabilidades según CVSS, MITRE ATT&CK y NIST

- Análisis de impacto operacional y priorización de mitigaciones

- Flujos de reporte, corrección y verificación de vulnerabilidades

- Gestión de excepciones de parches de seguridad

- Integración de seguridad defensiva en procesos TI (DevSecOps inicial)

Módulo 2: Endurecimiento Inicial de Sistemas Operativos y Reducción de Superficie de Ataque

- Laboratorio: Configuración segura de servicios esenciales (SSH, FTP, SMB, DNS, etc…)

- Laboratorio: Eliminación de servicios y módulos innecesarios

- Laboratorio: Control de ejecución de comandos sensibles

- Laboratorio: Gestión de permisos sobre binarios críticos y directorios confidenciales

- Laboratorio: Fortificación de sesiones y autenticaciones locales

- Laboratorio: Auditoría de cambios en el sistema y generación de alertas

- Laboratorio: Configuración de políticas de ejecución restringida

- Laboratorio: Implementación de separación de privilegios en entornos multiusuario

- Laboratorio: Endurecimiento de servidor Linux/Windows

- Laboratorio: Análisis y mitigación de vectores de escalamiento de privilegios locales

Módulo 3: Fortificación de Servicios de Red Frente a Explotaciones Comunes

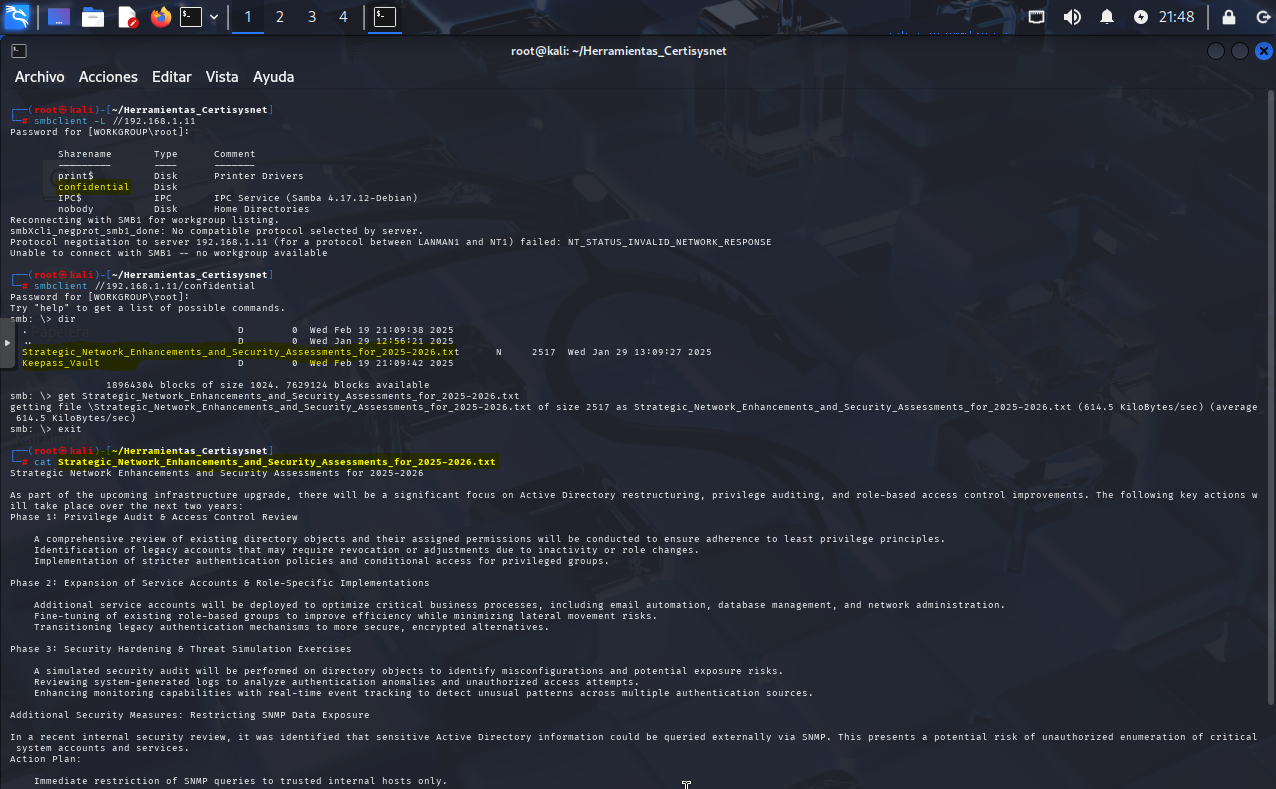

- Laboratorio: Hardening de servicios de transferencia de archivos (protección contra fugas de datos)

- Laboratorio: Prevención de abuso de SSH para pivoting y movimientos laterales

- Laboratorio: Blindaje de servicios de monitoreo SNMP contra extracción de información

- Laboratorio: Protección avanzada de servicios SMTP frente a abuso de relay y spoofing

- Laboratorio: Aislamiento seguro de almacenamiento compartido en redes corporativas

- Laboratorio: Prevención de fingerprinting de servicios y reducción de información pública

- Laboratorio: Políticas de restricción de acceso y control de exposiciones

- Laboratorio: Fortificación de FTP y SSH en entornos de pruebas

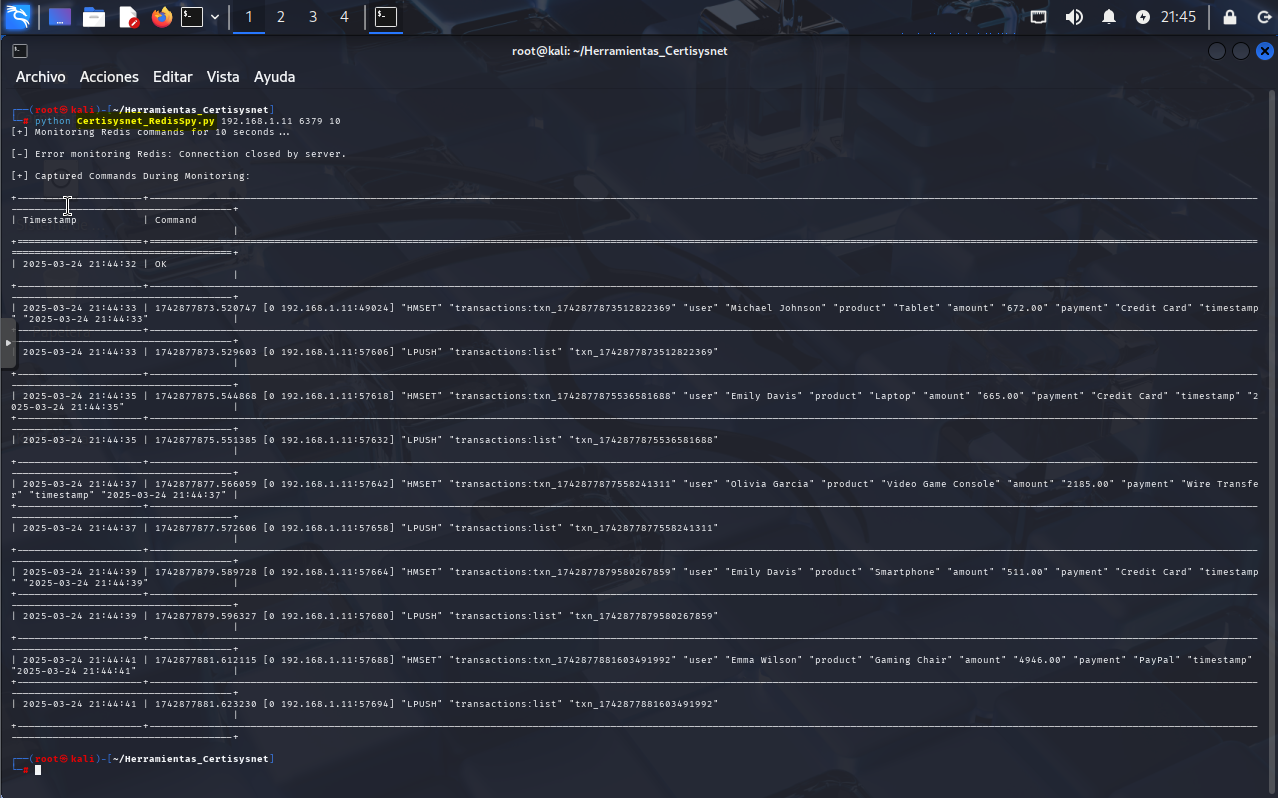

- Laboratorio: Mitigación de exposición de credenciales en servicios SNMP y SMB

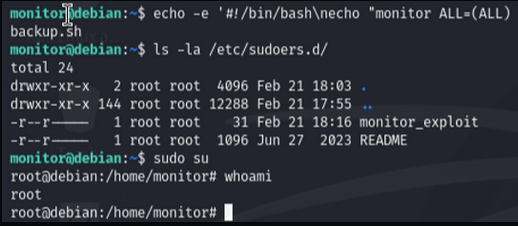

Módulo 4: Prevención de Persistencia Post-Explotación y Recuperación Segura

- Laboratorio: Análisis Forense de Procesos y Tareas Persistentes

- Laboratorio: Remediación de Cron Jobs y Agentes Maliciosos

- Laboratorio: Identificación y Eliminación de Shells Inversos Ocultos

- Laboratorio: Auditoría y Limpieza de Accesos Remotos No Autorizados

- Laboratorio: Restauración de Claves, Políticas de Sesión y Credenciales

- Laboratorio: Fortificación del Inicio de Sistemas (Boot Security)

- Laboratorio: Detección y Remediación de Persistencia Remota

- Laboratorio: Reforzamiento de autenticaciones tras incidentes de acceso no autorizado

- Laboratorio: Detección de Túneles Dinámicos No Autorizados

Módulo 5: Detección y Bloqueo de Movimiento Lateral y Pivoting

- Laboratorio: Prevención de Técnicas de Pivoting mediante Aislamiento de Redes

- Laboratorio: Separación de Dominios de Confianza y Control de Tráfico entre Nodos

- Laboratorio: Detección Temprana de Conexiones Laterales y Anomalías de Tráfico

- Laboratorio: Implementación de Microsegmentación para Mitigar Desplazamientos

- Laboratorio: Restricción de Credenciales de Acceso entre Zonas de Red

- Laboratorio: Prevención de pivoting SSH dinámico en red corporativa

- Laboratorio: Simulación de desplazamiento lateral y detección en entornos simulados

Módulo 6: Mitigación de Vulnerabilidades Críticas en Aplicaciones Web

- Laboratorio: Prevención de SQL Injection (SQLi)

- Laboratorio: Blindaje contra Blind SQL Injection (SQLi)

- Laboratorio: Protección contra XSS (Reflected, Stored y DOM-Based)

- Laboratorio: Prevención de Command Injection y Ejecución de Comandos Arbitrarios

- Laboratorio: Mitigación de LFI y RFI (File Inclusion)

- Laboratorio: Protección contra Open Redirect

- Laboratorio: Fortificación contra Session Hijacking

- Laboratorio: Blindaje ante Broken Authentication

- Laboratorio: Prevención de IDOR (Insecure Direct Object References)

- Laboratorio: Reducción de Exposición a Información Sensible

- Laboratorio: Remediación de Aplicación Vulnerable

- Laboratorio: Validación de configuraciones web endurecidas ante ataques manuales

Módulo 7: Defensa y Remediación en Infraestructura Windows y Active Directory

- Laboratorio: Detección y Bloqueo de Recursos Compartidos (SMB Shares)

- Laboratorio: Protección de Servicios de Directorio contra Exploraciones DNS

- Laboratorio: Mitigación de Kerberoasting

- Laboratorio: Prevención de AS-REP Roasting

- Laboratorio: Prevención de SMB Relay y Autenticaciones Inseguras

- Laboratorio: Restricción de Credenciales Locales contra Pass-The-Hash

- Laboratorio: Detección de Movimientos No Autorizados en Entornos Windows

- Laboratorio: Endurecimiento de Contraseñas y MFA

- Laboratorio: Fortificación de Active Directory contra técnicas de recolección de credenciales

- Laboratorio: Evaluación de protecciones implementadas en redes Windows

Módulo 8: Implementación Técnica de un Centro de Operaciones de Seguridad (SOC) desde Cero

- Laboratorio: Diseño estructural de un SOC defensivo con segmentación de roles y nodos críticos

- Laboratorio: Recolección centralizada de eventos del sistema y tráfico sospechoso

- Laboratorio: Monitoreo de autenticaciones anómalas, conexiones persistentes y actividad inusual de red

- Laboratorio: Construcción de reglas de detección para comportamientos ofensivos comunes

- Laboratorio: Visualización en tiempo real de patrones de amenaza y auditoría del estado de red

- Laboratorio: Simulación de compromisos internos y validación de alertas automáticas

- Laboratorio: Generación de tráfico malicioso controlado para probar correlación de eventos

- Laboratorio: Trazabilidad de incidentes y extracción de evidencia para análisis retrospectivo

- Laboratorio: Implementación de acciones defensivas automatizadas ante amenazas detectadas

- Laboratorio: Validación técnica de capacidad de respuesta ante ataques simulados

Módulo 9: Gestión de Remediaciones, Validación Técnica y Cierre de Vulnerabilidades

- Diseño y ejecución de planes de remediación técnica

- Validación de remediaciones mediante escaneos y evaluaciones

- Automatización de revisiones post-parcheo en sistemas críticos

- Simulación de intentos de explotación tras mitigaciones

- Documentación de cambios, resultados y planes de contingencia

- Monitoreo de remediaciones críticas para validación continua

Módulo 10: Resiliencia Defensiva, Auditorías Periódicas y Mejora Continua

- Detección basada en comportamiento y análisis de anomalías

- Integración de pruebas de seguridad en entornos de desarrollo

- Auditorías internas de cumplimiento y revisión de políticas de seguridad

- Simulaciones periódicas de escenarios de ataque y respuesta

- Adaptación de políticas de mitigación a nuevas amenazas

- Validación de efectividad de controles implementados

Módulo 11: Complementos del Curso – Materiales, Recursos y Evaluación Final

- Plantillas de documentación de remediaciones técnicas

- Checklists de validación de mitigaciones por tipo de vulnerabilidad

- Playbooks defensivos para fortificación de servicios de red y web

- Flujogramas de respuesta ante vulnerabilidades detectadas

- Escenarios prácticos en laboratorio para aplicar técnicas de mitigación

- Procedimientos estandarizados para evaluación post-mitigación

- Simulaciones de ataque-defensa orientadas a validación de remediaciones

- Evaluación práctica basada en casos reales de vulnerabilidades y remediación técnica