Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🛠️ ¿QUÉ ES SEARCHSPLOIT?

SearchSploit es una utilidad incluida en Kali Linux que permite acceder de forma local a la base de datos de Exploit-DB, incluso sin conexión a Internet. Permite realizar búsquedas instantáneas de vulnerabilidades, exploits y pruebas de concepto sobre aplicaciones, servicios y sistemas operativos.

2. 🔎 BÚSQUEDA LOCAL DE VULNERABILIDADES FTP

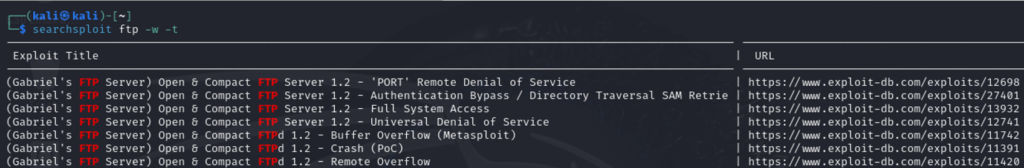

Ejemplo de búsqueda de vulnerabilidades relacionadas con servicios FTP:

searchsploit ftp -w -t

El parámetro -w incluye enlaces web para acceder rápidamente al exploit en línea, mientras que -t limita la salida a archivos tipo exploit, ignorando documentos, shells o referencias.

3. ⚙️ EXPLICACIÓN DE PARÁMETROS

searchsploit → Ejecuta la herramienta local ftp → Término de búsqueda (protocolo objetivo) -w → Muestra las URLs de los exploits en Exploit-DB -t → Filtra solo resultados tipo exploit (no papers, no shells)

searchsploit -m ruta_del_exploit para modificarlo y compilarlo localmente.

4. 🎯 APLICACIONES EN PENTESTING

- 📌 Buscar exploits compatibles con los resultados de escaneos como Nmap o Nessus.

- 📡 Realizar búsquedas locales sin necesidad de conexión a Internet.

- 📋 Consultar exploits asociados a versiones exactas de software.

- 📁 Obtener y clonar exploits rápidamente para pruebas en entornos controlados.

vsftpd 2.3.4, puede buscarse con:

searchsploit vsftpd 2.3.4 y ejecutar la prueba contra el servicio activo.

🔗 Consulta Adicional y Referencias

Explora la documentación oficial y casos de uso extendido de SearchSploit:

- 🔗 Exploit-DB – Documentación oficial de SearchSploit (comandos, parámetros y ejemplos prácticos)

Leave a Reply