Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. Visión general del entorno

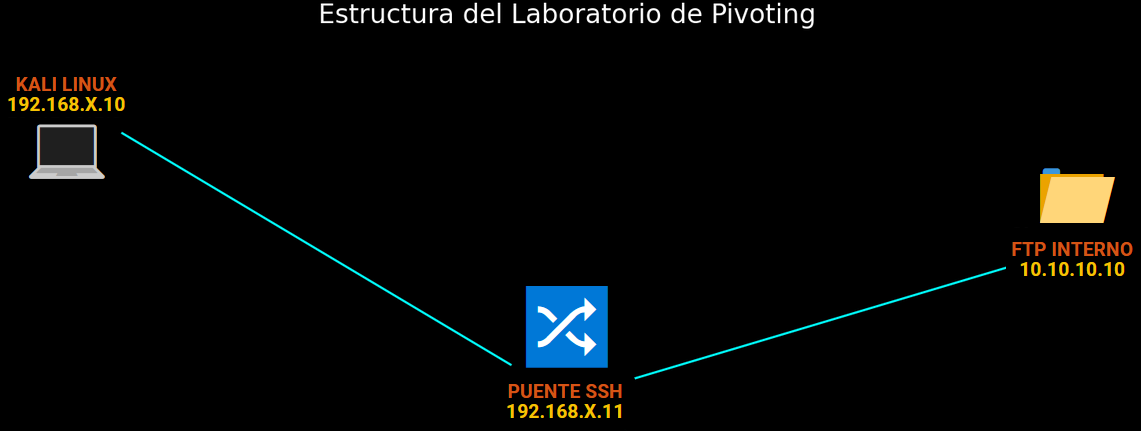

En entornos reales, las organizaciones aplican segmentación de red para proteger recursos internos. Sin embargo, si un atacante logra comprometer un equipo intermedio con acceso limitado, puede usarlo como trampolín hacia redes internas más críticas.

Este escenario es típico de redes corporativas, instituciones financieras, entornos industriales o centros de datos distribuidos.

2. ¿Qué es el Pivoting?

El pivoting es una técnica ofensiva en ciberseguridad que permite redirigir el tráfico a través de una máquina intermedia ya comprometida. Desde el punto de vista del atacante, es equivalente a “plantar un pie dentro” y operar desde ahí hacia redes internas o aisladas.

El pivoting puede clasificarse en:

- Pivoting lógico: Enrutamiento del tráfico a través de túneles o proxys.

- Pivoting físico: Uso de interfaces de red o VPNs internas activadas.

- Pivoting de credenciales: Acceso a otros equipos mediante reuse de contraseñas o hashes.

3. ¿Qué es el Movimiento Lateral?

El movimiento lateral es la acción estratégica de desplazarse dentro de una red corporativa tras obtener un acceso inicial. El objetivo es expandir el control del atacante sobre más sistemas para lograr persistencia, espionaje, extracción de datos o escalada de privilegios.

Las herramientas comunes para este proceso incluyen scripts internos, protocolos como SMB, WinRM, RDP, y explotación de servicios mal configurados o vulnerables.

4. Objetivos comunes del atacante

- 📁 Alcanzar servidores de archivos o bases de datos que contienen información crítica.

- 📊 Obtener acceso a sistemas de gestión o paneles de administración.

- 🧠 Recoger credenciales de usuarios privilegiados para escalar privilegios.

- 🎯 Instalar backdoors o establecer canales persistentes (persistencia avanzada).

5. Riesgos del Pivoting no detectado

- Compromiso de activos internos sin ser visibles desde el exterior.

- Evasión de firewalls perimetrales mediante túneles cifrados.

- Difícil trazabilidad del atacante dentro de la red.

- Pérdida de datos, espionaje prolongado o sabotaje interno.

6. Medidas defensivas recomendadas

- 🔐 Aislar redes internas con firewalls segmentados y ACLs estrictas.

- 🔍 Implementar detección de tráfico lateral con IDS/IPS avanzados.

- 🚫 Limitar el uso de túneles (SSH, VPN, RDP) entre zonas críticas.

- 🧠 Aplicar el principio de mínimo privilegio en accesos y roles.

- 📡 Monitorear continuamente conexiones inusuales entre segmentos.

7. Consulta adicional y referencias

Para profundizar en el tema de Pivoting y Movimiento Lateral, se recomienda explorar las siguientes fuentes:

- 🔗 HackTricks – Técnicas de Pivoting (Guía práctica de pivoting en redes internas)

- 🔗 MITRE ATT&CK – Lateral Movement (Tácticas y técnicas asociadas al movimiento lateral)

- 🔗 OWASP – Pivoting Attacks (Definición y contexto en entornos web)

- 🔗 SSH Academy – SSH Tunneling (Fundamentos y riesgos de túneles SSH)

- 🔗 CISA – Amenazas persistentes y movimiento lateral (Recomendaciones gubernamentales de defensa)

Leave a Reply