Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🎯 Propósito de la Certificación

Este programa está diseñado para formar profesionales capaces de ejecutar pruebas de penetración reales dentro de un entorno seguro y controlado. Cada participante accede a una máquina virtual exclusiva con Kali Linux, conectada a una red interna que simula la infraestructura de Certisysnet Bank, compuesta por servicios y sistemas vulnerables.

🛠️ Herramientas utilizadas: Nmap, Hydra, Gobuster, SQLMap, Burp Suite, Nikto, FFUF, Wapiti, Metasploit, Netcat, John the Ripper, Hashcat, Dirb, Wfuzz, Impacket, SMBClient, Enum4Linux, Kerbrute, BloodHound, CrackMapExec, YARA, Tcpdump, Wireshark, tshark, Ghidra, Binwalk, xxd, Strings, CeWL, WPScan, Searchsploit, LinPEAS, WinPEAS, Chisel, Responder, Rubeus, mimikatz, entre otras.

2. 🧱 Objetivo de los Laboratorios

El objetivo es guiar al alumno en la identificación, explotación y análisis de vulnerabilidades reales en distintos componentes del sistema: servicios de red como FTP, SMB, SSH, bases de datos mal configuradas, servidores web vulnerables y arquitecturas Windows/Linux expuestas.

🔐 Aplicación: Desde pentesting interno hasta auditorías bancarias y forenses.

3. 🔬 Metodología Aplicada

Cada laboratorio sigue un enfoque técnico-práctico basado en estándares internacionales como OWASP, MITRE ATT&CK, NIST y PCI-DSS. A lo largo del curso, se emplean herramientas reales, documentación profesional y simulaciones guiadas.

📘 Referencia: Se aplican principios de OSSTMM y PTES en cada práctica.

4. 🔐 Ambiente Seguro y Ético

Todos los ataques se ejecutan dentro de un entorno cerrado, ético y 100% legal. No se interactúa con sistemas externos. Esto garantiza que los alumnos desarrollen habilidades ofensivas con total responsabilidad profesional y sin generar riesgos operativos.

👨🏫 Ética aplicada: Toda técnica ofensiva se ejecuta con visión defensiva.

5. 🧠 Preparación para la Vida Profesional

Este curso no se limita a enseñar herramientas; forma una mentalidad crítica y ofensiva. Se enseña al estudiante a pensar como un atacante para defender como un profesional. Cada escenario está inspirado en incidentes reales de empresas, gobiernos o instituciones financieras.

🚀 Transformación: De alumno técnico a analista ofensivo competente.

6. 💻 Acceso Real a Laboratorios Técnicos

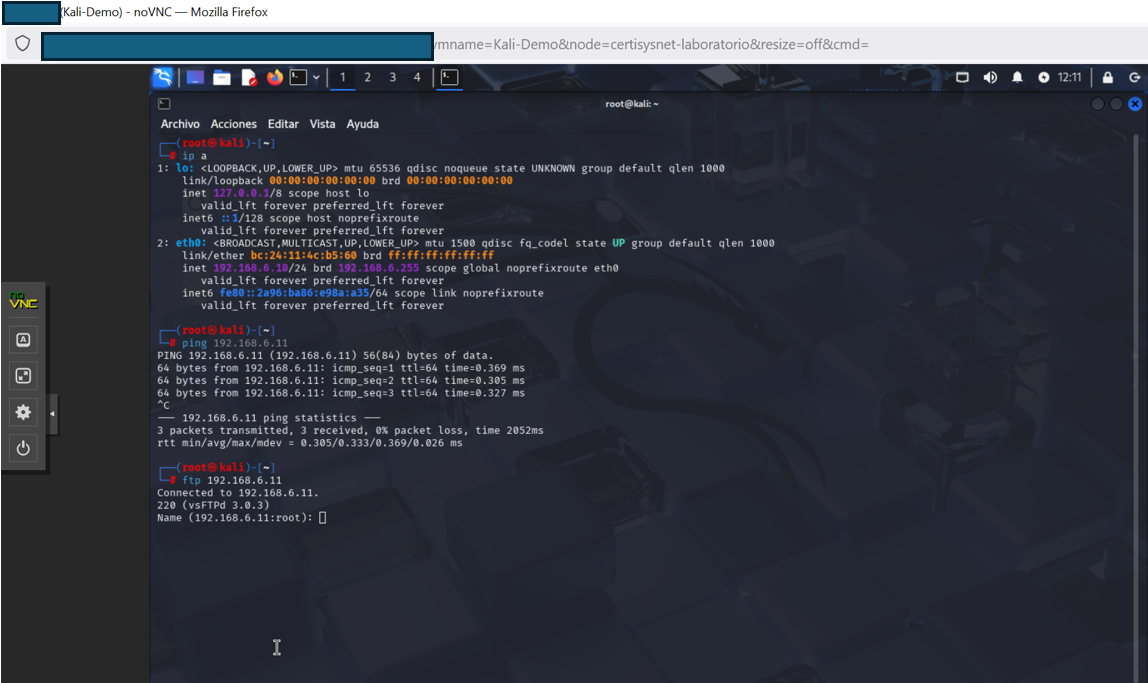

En este programa, los estudiantes no trabajan sobre máquinas virtuales locales ni simulaciones cerradas: acceden a laboratorios ofensivos reales, desplegados en una infraestructura remota profesionalmente gestionada. Cada alumno recibe una sesión exclusiva de Kali Linux, que se ejecuta en tiempo real en servidores dedicados, accesibles desde cualquier navegador web mediante una URL personalizada.

Esto significa que se puede practicar hacking ético desde cualquier lugar del mundo, sin necesidad de instalaciones, configuraciones técnicas ni requisitos de hardware. Basta con abrir el navegador (desde laptop, PC, tablet o incluso celular), iniciar sesión y comenzar a interactuar con sistemas vulnerables reales mediante herramientas ofensivas como Nmap, Hydra, Burp Suite, John the Ripper, sqlmap, entre otras.

Los entornos vulnerables están conectados a través de una red interna simulada, con servicios mal configurados como FTP, SMB, HTTP, MySQL, etc. Esta red puede ser escaneada, explotada y utilizada para realizar pivoting, escaladas de privilegios o exfiltración de datos, según el laboratorio asignado. Todo esto se realiza desde la terminal del alumno, como si estuviera trabajando en una operación real de pentesting.

vsFTPD 3.0.3 expuesto por una máquina vulnerable (192.168.6.11). Se visualiza la ejecución de ping, establecimiento de conexión FTP y solicitud de autenticación en tiempo real.

🌐 Acceso universal: Todos los laboratorios están disponibles 24/7 desde cualquier navegador, sin necesidad de instalar software ni depender de recursos locales. Cada alumno accede a una instancia personalizada y persistente, garantizando una experiencia continua, fluida y sin restricciones.

🔐 Entornos aislados y controlados: Cada sesión se ejecuta sobre infraestructura remota profesional con su propia red interna y máquinas vulnerables dedicadas. No existe interferencia entre usuarios, y todo el entorno opera bajo estrictos principios de ética y seguridad ofensiva.

⚙️ Privilegios completos y rendimiento óptimo: El alumno cuenta con acceso

root en su máquina Kali Linux, actualizada a la última versión disponible al momento. Tiene conexión directa a internet para instalar herramientas complementarias, actualizar paquetes, descargar exploits públicos o clonar repositorios desde GitHub. Toda la operación, uso de memoria, procesamiento y almacenamiento se realiza de forma remota, garantizando una experiencia totalmente fluida, incluso desde dispositivos modestos.

🧠 Transferencia de conocimiento real: Aunque el entorno del laboratorio es privado y controlado, todas las técnicas, herramientas y habilidades aprendidas pueden ser replicadas en otros entornos de pruebas profesionales o laborales. Los apuntes, comandos y experiencia obtenida están diseñados para que el alumno los aplique fácilmente en su trabajo diario, auditorías o entornos corporativos reales.

⚡ Da el Siguiente Paso en Ciberseguridad

🧠 Aplica tus habilidades en entornos reales, con acceso completo a Kali Linux, máquinas vulnerables y escenarios profesionales.

🚀 Solicita DEMO a Laboratorios Técnicos Privados o inscríbete ahora y accede a tu propia red de entrenamiento ofensivo.

📲 WhatsApp: +52 1 5549510736

✉️ Email: services@certisysnet-solutions.com

Leave a Reply