Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

Infiltración Estratégica en Infraestructura FTP

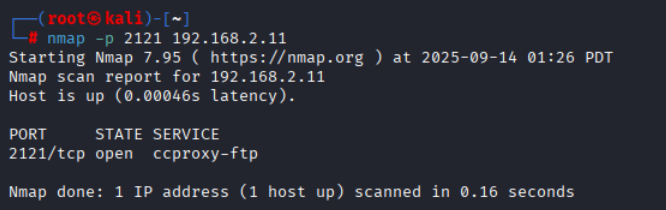

1. Identificación del Servicio

Como parte de la fase de reconocimiento activo dentro de una auditoría de seguridad ofensiva, se procedió a escanear el puerto 2121/TCP de la dirección IP 192.168.x.11, utilizando la herramienta Nmap. Este puerto corresponde al protocolo estándar FTP (File Transfer Protocol), históricamente utilizado para la transferencia de archivos entre sistemas dentro de una red.

Contexto técnico e histórico de FTP

FTP (File Transfer Protocol) es uno de los protocolos más antiguos del modelo TCP/IP. Fue definido inicialmente en 1971 en la RFC 114, y luego actualizado en la RFC 959 (1985). Su objetivo es permitir la transmisión eficiente de archivos entre sistemas informáticos en una arquitectura cliente-servidor.

FTP utiliza dos canales separados:

- Canal de control: a través del puerto

2121/TCP, donde se gestionan comandos comoUSER,PASS,LIST,RETR,STOR, entre otros. - Canal de datos: varía dependiendo del modo de conexión (activo o pasivo) y se encarga de transmitir archivos o listados de directorios.

Una de las principales debilidades del protocolo FTP tradicional es que no cifra las credenciales ni los datos transferidos. Por lo tanto, cualquier atacante con capacidad de sniffing puede interceptar nombres de usuario, contraseñas y archivos sin dificultad. Esto ha llevado a que, en ambientes modernos, se recomiende reemplazarlo por alternativas seguras como SFTP (FTP sobre SSH) o FTPS (FTP sobre TLS).

Escaneo básico de puerto FTP

Se ejecutó el siguiente comando para verificar la exposición del servicio:

nmap -p 2121 192.168.x.11El resultado confirmó que el puerto 2121/TCP se encuentra abierto y que el servicio asociado se encuentra activo, sin indicios visibles de filtrado por firewall o control de acceso a nivel de red.

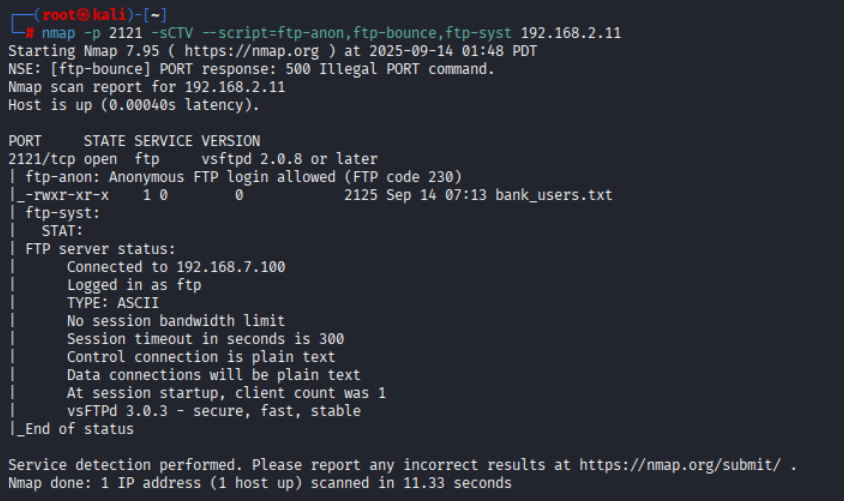

Escaneo NSE para detección avanzada

Se utilizaron scripts NSE (Nmap Scripting Engine) para realizar una enumeración automatizada del servicio FTP:

nmap -p 2121 -sCTV --script=ftp-anon,ftp-bounce,ftp-syst 192.168.x.11Estos scripts permiten:

ftp-anon: verifica si es posible conectarse al servicio usando el usuarioanonymoussin contraseña válida.ftp-syst: muestra la respuesta al comandoSYST, revelando información del sistema remoto.ftp-bounce: detecta si el servidor es vulnerable a ataques de rebote (FTP Bounce Attack), técnica utilizada para escanear puertos internos mediante comandos PORT.

Técnicas ofensivas asociadas a FTP expuesto

- Fuerza bruta de credenciales: mediante herramientas como

hydra,ncrackomedusa. - Autenticación anónima: acceso sin validación de credenciales, común en configuraciones predeterminadas inseguras.

- Enumeración de archivos y directorios: listado completo del sistema de archivos accesible por FTP.

- Subida de archivos maliciosos: si se permiten comandos

STORoAPPE, se puede transferir malware, scripts o backdoors. - Sniffing de credenciales: debido a la falta de cifrado, es posible capturar sesiones FTP completas con herramientas como

Wireshark. - Movimiento lateral: uso de credenciales o archivos descubiertos para comprometer otros servicios como SMB, SSH o bases de datos.

Tabla de comandos útiles para análisis ofensivo de FTP

| Comando / Herramienta | Descripción técnica |

|---|---|

nmap -sV -p 2121 192.168.x.11 | Fingerprinting: identifica versión del servidor FTP. |

nmap -p 2121 --script=ftp-anon,ftp-bounce,ftp-syst 192.168.x.11 | NSE Scripts: detecta acceso anónimo, FTP bounce y tipo de sistema. |

ftp 192.168.x.11 2121 | Cliente clásico para prueba interactiva y exploración de comandos. |

echo "anonymous" | nc 192.168.x.11 2121 | Prueba rápida de autenticación anónima con Netcat. |

hydra -L users.txt -P rockyou.txt ftp://192.168.x.11:2121 | Fuerza bruta usando listas de usuarios y contraseñas comunes. |

ncrack -U users.txt -P passwords.txt -p 2121 192.168.x.11 | Ataque paralelo de autenticación FTP con alto rendimiento. |

curl -u anonymous: ftp://192.168.x.11:2121/ | Enumeración no interactiva de FTP anónimo desde CLI o scripts. |

wget --ftp-user=anonymous --ftp-password= ftp://192.168.x.11:2121/bank_users.txt | Descarga directa de archivos sin cliente FTP. |

wireshark / tcpdump -i eth0 port 2121 | Captura de tráfico para detectar usuarios y contraseñas en texto plano. |

echo "USER anonymous" | nc 192.168.x.11 2121 | Verificación manual del banner y comandos básicos sin cliente. |

expect script con ftp 192.168.x.11 2121 | Automatización de login y descarga de múltiples archivos desde FTP. |

touch test.txt; ftp> put test.txt | Prueba de escritura en el servidor FTP (permite evaluar subida de malware). |

ls -l dentro de sesión ftp | Enumeración de permisos sobre archivos y directorios listados. |

ftp > quote HELP | Muestra comandos soportados por el servidor (permite descubrir funcionalidades habilitadas). |

ftp > site exec whoami (si disponible) | Prueba si el servidor permite ejecutar comandos remotos con SITE EXEC (vulnerabilidad grave). |

msfconsole > use auxiliary/scanner/ftp/ftp_version | Escaneo automático de versiones FTP con Metasploit Framework. |

msfconsole > use exploit/unix/ftp/proftpd_modcopy_exec | Explota ProFTPD con mod_copy habilitado para ejecución de código remoto (RCE). |

Conclusión técnica

La presencia de un servicio FTP activo en el puerto 2121 expone al sistema a múltiples vectores de ataque, especialmente si se encuentra mal configurado o desactualizado. Este hallazgo requiere ser evaluado exhaustivamente en fases posteriores del análisis: autenticación, permisos, posibilidad de escritura, cifrado y exposición a la red pública.

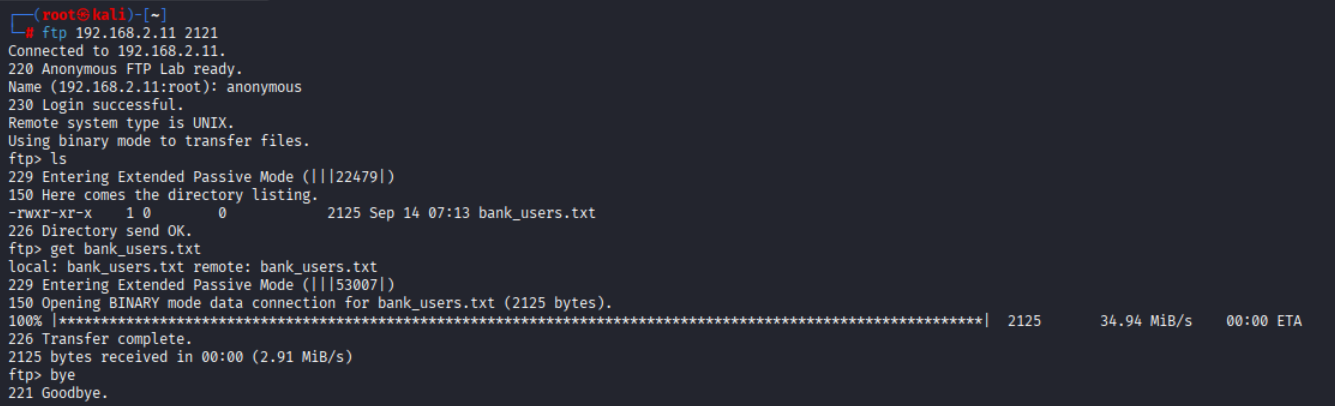

2. Acceso FTP Anónimo

Durante el escaneo de servicios en el objetivo 192.168.x.11, se identificó que el puerto 2121/TCP —asignado al FTP (File Transfer Protocol)— estaba abierto y expuesto. Esto motivó una verificación manual utilizando el cliente nativo ftp en Kali Linux para evaluar si existía autenticación anónima habilitada.

¿Qué es el acceso anónimo?

El acceso FTP anónimo permite autenticarse sin necesidad de credenciales válidas, utilizando el usuario especial anonymous. Común en servidores públicos de descarga, este mecanismo representa un riesgo cuando se deja habilitado en entornos internos o sin medidas de aislamiento.

Prueba de conexión y autenticación anónima

Se ejecutó la siguiente prueba desde Kali Linux:

ftp 192.168.x.11

Name: anonymous

Password: (presionar Enter)El servidor respondió exitosamente con el mensaje 230 Login successful, lo que indica que el acceso anónimo estaba habilitado. Se pudo listar el directorio remoto mediante el comando dir y se identificó un archivo llamado bank_users.txt, el cual fue descargado con éxito utilizando get bank_users.txt.

Análisis técnico de la sesión FTP capturada

La imagen muestra una sesión real de FTP desde Kali Linux al servidor 192.168.x.11. A continuación se desglosan las acciones observadas:

- ftp 192.168.x.11: conexión inicial al puerto 2121 del servidor.

- 220 (vsFTPd 3.0.3): el banner revela el uso de vsFTPd versión 3.0.3.

- anonymous login: se accede exitosamente usando el usuario

anonymous, sin contraseña válida. - ftp> dir: se listan los archivos disponibles en el directorio raíz.

- bank_users.txt: se identifica un archivo de 1995 bytes con permisos globales de lectura (

-rw-r--r--), lo que indica que es visible para cualquier usuario. - ftp> get bank_users.txt: descarga completa del archivo mediante conexión pasiva (EPSV), en modo binario.

- 226 Transfer complete: confirmación de que la descarga fue exitosa.

- ftp> bye: cierre limpio de la sesión.

Impacto ofensivo y vectores de ataque

- Robo de información: acceso libre a archivos internos, registros operativos, dumps de bases de datos o credenciales expuestas.

- Mapeo de estructura: los listados permiten comprender el diseño de carpetas internas, convenciones de nombres, backups y archivos sensibles.

- Persistencia y escalada: si el servidor permite escritura (

put/stor), un atacante podría subir un backdoor, script de cron o archivo ejecutable malicioso. - Movimiento lateral: credenciales o configuraciones encontradas podrían permitir comprometer otros servicios como SMB, RDP, SSH, MySQL o paneles web internos.

- Puerta de entrada sigilosa: el FTP puede ser usado como canal de persistencia si ningún sistema de monitoreo detecta accesos anónimos ni alteraciones en los archivos alojados.

Evaluación del riesgo

La habilitación de acceso anónimo sin control representa un riesgo crítico, especialmente cuando se encuentra expuesta información interna o sensible. Este tipo de configuración incumple lineamientos básicos de seguridad y controles normativos. Normas afectadas incluyen:

- PCI-DSS 4.0 – Requisito 1.2.1: Desactivar servicios inseguros o no utilizados.

- ISO/IEC 27001 – A.9.1.2: Limitar accesos conforme a autorizaciones explícitas.

- OWASP Testing Guide – OTG-INFO-007: Los servicios deben estar autenticados y segmentados adecuadamente.

Recomendaciones técnicas

- Deshabilitar el acceso anónimo en el archivo de configuración del servidor FTP (ej.

anonymous_enable=NOenvsftpd.conf). - Eliminar archivos sensibles de cualquier ruta expuesta pública o sin restricción de acceso.

- Migrar a protocolos seguros como SFTP (sobre SSH) o FTPS (sobre TLS) para proteger credenciales y datos transferidos.

- Aplicar segmentación de red: limitar el acceso al puerto 2121 únicamente a IPs autorizadas mediante firewall o reglas ACL.

- Auditar periódicamente directorios y permisos en el servicio FTP, y habilitar alertas ante cambios o transferencias no autorizadas.

- Monitorear los logs de acceso y vincularlos con un SIEM para detectar conexiones anónimas y actividades inusuales.

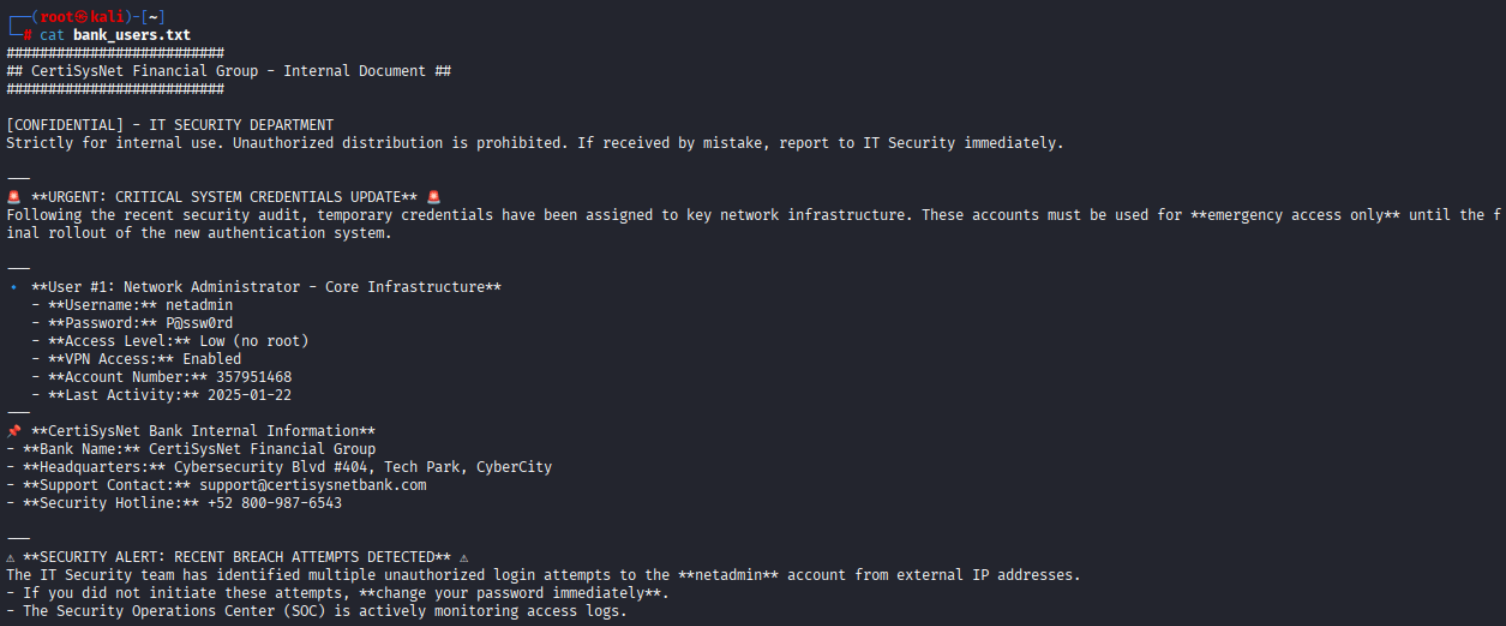

3. Exfiltración de Información

Una vez dentro del servidor FTP comprometido, se procedió a enumerar el contenido del directorio raíz utilizando el comando dir. Esta acción reveló un archivo de interés llamado bank_users.txt, cuyo nombre sugería contener información sensible de usuarios relacionados con servicios bancarios.

cat bank_users.txtEl archivo fue descargado exitosamente utilizando el comando get. Al inspeccionarlo, se confirmó que contenía datos altamente confidenciales asociados a empleados del entorno bancario, evidenciando una grave exposición de activos digitales críticos.

Contenido encontrado

- Credenciales de usuario y contraseña almacenadas en texto plano.

- Asignaciones de roles administrativos en plataformas financieras internas.

- Números de cuenta vinculados a correos corporativos (con dominio interno).

- Registros de alertas relacionadas con operaciones bancarias sensibles (transacciones inusuales, bloqueos, monitoreo de cuentas).

¿Qué es exfiltración de información?

La exfiltración de información es una técnica utilizada por atacantes para extraer de forma encubierta o directa información sensible desde un sistema comprometido hacia una ubicación bajo su control. Esta práctica es común en campañas de espionaje, ataques dirigidos (APT) y fraudes financieros, y representa una de las fases más críticas dentro del ciclo de vida de un ciberataque.

Implicaciones de seguridad

- Phishing interno avanzado: al disponer de nombres reales, roles y correos electrónicos internos, un atacante puede construir campañas altamente personalizadas para obtener accesos adicionales.

- Acceso a sistemas financieros: si las credenciales filtradas son reutilizadas en portales bancarios internos o en servidores críticos, podrían permitir escalación de privilegios o acceso lateral.

- Fraude bancario: los números de cuenta y registros de alertas pueden ser utilizados para planear transferencias fraudulentas, movimientos ilegítimos o suplantación de clientes.

- Violación de normativas: la presencia de información no cifrada y sin controles de acceso va en contra de estándares como PCI-DSS, ISO/IEC 27001 y Leyes de Protección de Datos.

Riesgos organizacionales

Este tipo de filtración representa un riesgo crítico para la continuidad del negocio, la confianza de los clientes y la estabilidad del sistema financiero institucional. Además, podría derivar en sanciones legales, daño reputacional y pérdida de capital.

Recomendaciones inmediatas

- Eliminar archivos sensibles de servidores accesibles públicamente.

- Cifrar y controlar accesos a toda información que contenga credenciales, cuentas o datos personales.

- Implementar DLP (Data Loss Prevention) para detectar intentos de extracción masiva de archivos.

- Auditar periódicamente servicios FTP y aplicar restricciones de acceso basadas en roles e IPs.

4. Análisis del Riesgo

El hallazgo de un servicio FTP con acceso anónimo habilitado, combinado con la exposición de archivos sensibles sin cifrado ni control de acceso, representa una violación directa a los principios fundamentales de seguridad de la información:

- Confidencialidad: la información confidencial puede ser accedida sin autorización.

- Integridad: si el servidor permite escritura, los archivos pueden ser manipulados o reemplazados con contenido malicioso.

- Disponibilidad: un atacante podría eliminar o bloquear el acceso legítimo a recursos del sistema.

- Principio de mínimo privilegio: el acceso no autenticado contradice los controles de acceso basados en roles (RBAC).

Escenario de amenaza y consecuencias

Permitir el acceso abierto a información crítica sin validación de identidad posiciona a la organización en un escenario de alta exposición operativa y legal. A continuación, se detallan los principales vectores de impacto identificados:

- Filtración de datos bancarios: exposición de clientes, cuentas, credenciales y alertas transaccionales que pueden derivar en fraude o robo de identidad.

- Movimiento lateral en la red: uso de credenciales obtenidas para comprometer servicios internos como correo electrónico, VPN, servidores web o bases de datos.

- Campañas de spear phishing: los atacantes pueden construir correos altamente personalizados dirigidos a empleados estratégicos, aprovechando nombres, cargos y dominios legítimos.

- Desprestigio institucional y sanciones regulatorias: una brecha de este tipo puede derivar en pérdida de confianza por parte de los clientes, caída en el valor reputacional, revocación de certificaciones (como PCI-DSS) o multas por incumplimiento de normativas de protección de datos.

Normas y estándares afectados

- PCI-DSS 4.0 – Requisito 7: restringir el acceso a los componentes del sistema en función de la necesidad de saber.

- ISO/IEC 27001 – A.9.4.1: los sistemas de información deben restringir el acceso al mínimo necesario.

- RGPD (UE) y LFPDPPP (México): en caso de exposición de datos personales, podrían aplicarse sanciones económicas severas por negligencia en el tratamiento de la información.

Conclusión técnica

El riesgo asociado a la configuración actual del servicio FTP no solo compromete la seguridad interna, sino que también coloca a la organización en estado de incumplimiento y vulnerabilidad crítica. Este tipo de exposición es especialmente grave en contextos financieros, donde la confidencialidad y trazabilidad son requisitos regulatorios no negociables.

5. Mitigación y Soluciones

Para prevenir la exposición no autorizada de información sensible mediante servicios FTP, es fundamental aplicar una combinación de medidas técnicas, organizacionales y de concientización. A continuación, se detallan las mejores prácticas y soluciones recomendadas:

- Desactivar el acceso anónimo: modificar la configuración del servidor para impedir autenticaciones sin credenciales. Ver guías específicas más abajo.

- Implementar FTP seguro: migrar a FTPS (FTP sobre TLS/SSL) o SFTP (SSH File Transfer Protocol) para cifrar datos y credenciales.

- Eliminar archivos confidenciales: auditar las rutas públicas de FTP para asegurar que no contienen información operativa, claves o respaldos expuestos.

- Aplicar segmentación de red: permitir acceso al puerto 2121/TCP solo desde IPs autorizadas, usando firewalls o reglas de control de acceso (iptables, ACL, NSG, etc.).

- Activar monitoreo: habilitar logs de conexión, transferencia y errores. Integrar con un SIEM para correlación de eventos e identificación de patrones anómalos.

- Sensibilizar al personal: entrenar a los administradores sobre buenas prácticas en servicios de transferencia, gestión de claves, limpieza de archivos y trazabilidad de usuarios.

Guías prácticas para desactivar acceso anónimo

🔧 Linux – vsftpd (Very Secure FTP Daemon)

sudo nano /etc/vsftpd.conf- Buscar la línea

anonymous_enable=YESy cambiarla a:anonymous_enable=NO - Verificar que también estén deshabilitadas las subidas anónimas:

anon_upload_enable=NO - Guardar el archivo y reiniciar el servicio:

sudo systemctl restart vsftpd

🔧 Linux – ProFTPD

sudo nano /etc/proftpd/proftpd.conf- Comentar o eliminar el bloque que contiene:

<Anonymous /home/ftp>…</Anonymous> - O reemplazarlo por:

RequireValidShell ony asegurarse que los usuarios anónimos no tengan shell asignado. - Reiniciar el servicio:

sudo systemctl restart proftpd

🪟 Windows Server – IIS FTP

- Abrir Administrador de IIS (Internet Information Services).

- Navegar a Sites → [FTP Site] y hacer clic en FTP Authentication.

- Seleccionar Anonymous Authentication y hacer clic en Disable en el panel derecho.

- Confirmar que la opción Basic Authentication esté activada (requerirá credenciales reales).

- Aplicar cambios y reiniciar el sitio FTP si es necesario.

🧱 Bloqueo en el firewall (Linux iptables o firewalld)

sudo iptables -A INPUT -p tcp --dport 2121 -s ! 192.168.1.0/24 -j DROPEsto permitirá únicamente el acceso al puerto 2121 desde la subred autorizada 192.168.1.0/24.

☁️ Restricción por grupo en Active Directory (si aplica)

- Asignar permisos de acceso FTP solo al grupo

FTP_Usuarios_Autorizados. - Eliminar “Everyone” de las políticas de acceso a carpetas FTP compartidas.

Recomendación adicional

Si el uso de FTP no es estrictamente necesario, se recomienda desinstalar o deshabilitar el servicio completamente y utilizar canales seguros como:

scporsyncsobre SSH para transferencias cifradas punto a punto.- Portales web de carga con autenticación MFA y auditoría integrada.

- Soluciones DLP que monitoreen archivos sensibles antes de ser transferidos fuera de la red.

⚠️ Incumplimiento con Estándares y Marcos

La exposición de archivos sensibles mediante acceso anónimo sin cifrado ni autenticación representa una violación grave a los principales estándares de seguridad de la información, normativas internacionales y marcos regulatorios. Estos incumplimientos no solo comprometen la seguridad técnica, sino también la conformidad legal, operativa y contractual de la organización.

-

PCI DSS (Payment Card Industry Data Security Standard):

- Requisito 1: Implementar firewalls para restringir accesos no autorizados.

- Requisito 7: Limitar el acceso a los datos confidenciales según el principio de mínimo privilegio.

- Requisito 10: Registrar y monitorear todos los accesos a recursos críticos.

-

ISO/IEC 27001 (Gestión de Seguridad de la Información):

- Controles A.8.2.1: La información debe clasificarse por nivel de sensibilidad.

- Control A.9.2.3: Los derechos de acceso de los usuarios deben revisarse regularmente y eliminarse cuando no se justifiquen.

-

NIST SP 800-53 (Controles de Seguridad de Sistemas Federales):

- AC-2 (Account Management): Controlar las cuentas de usuario activas y sus permisos.

- AU-6 (Audit Review, Analysis, and Reporting): Evaluar los registros de acceso y tomar acciones ante anomalías.

- SI-7 (Software and Information Integrity): Garantizar la integridad de los archivos y servicios expuestos.

-

OWASP Top 10 – A5: Security Misconfiguration:

- Permitir servicios por defecto sin revisión.

- Exposición de archivos innecesarios o sensibles (ej.

bank_users.txt). - Permisos mal configurados o falta de autenticación sobre recursos públicos.

Consecuencias potenciales del incumplimiento

- Sanciones regulatorias: multas significativas por incumplimiento de normas financieras y de protección de datos.

- Pérdida de certificaciones: revocación de cumplimiento PCI-DSS o ISO 27001 al detectarse brechas graves.

- Acciones legales: demandas por parte de clientes o entidades regulatorias ante pérdida de información personal o financiera.

- Daño reputacional: pérdida de confianza de clientes, partners, inversores y medios tras una filtración confirmada.

- Interrupción operativa: impacto en servicios, recursos y productividad al mitigar brechas bajo presión de incidentes activos.

Importante: toda organización que procese, almacene o transmita información financiera o personal sensible debe cumplir con estos estándares para garantizar la seguridad, trazabilidad, legalidad y confianza de sus operaciones.

Consulta Adicional y Referencias

Explora los siguientes recursos técnicos para profundizar en auditorías de FTP, configuraciones seguras y estándares relacionados con el control de acceso:

- 🔗 Nmap Script: ftp-anon (Detecta acceso anónimo en servidores FTP)

- 🔗 Microsoft IIS – Autenticación Anónima FTP (Guía oficial para configurar acceso anónimo en IIS FTP)

- 🔗 IBM i – Configuración de FTP Anónimo (Configuración de acceso anónimo en sistemas IBM)

- 🔗 Nessus Plugin 10079 (Detecta FTP anónimo habilitado – riesgo crítico)

- 🔗 RFC 1635 – Cómo funciona el FTP Anónimo (Fundamentos técnicos del protocolo y sus riesgos)

- 🔗 ISO/IEC 27001:2013 – Gestión de Seguridad de la Información (Norma internacional para proteger activos de información)

- 🔗 NIST SP 800-53 Rev.5 (Controles de acceso, auditoría y protección del sistema)

⚡ Continúa tu Camino como Profesional de Ciberseguridad

✅ Si ya eres alumno: continúa disfrutando de tus laboratorios prácticos, tu entorno de hacking y todos los escenarios avanzados de explotación real. Aprovecha cada ejercicio como una oportunidad de evolución técnica.

🚀 Si aún no eres parte de CertiSysNet: únete ahora y accede a entrenamientos intensivos, laboratorios personalizados, escenarios realistas de pentesting, y mentorías directas con instructores expertos.

💡 Capacítate con el mismo enfoque que usan los equipos Red Team, consultores de seguridad ofensiva y analistas forenses del mundo real.

📲 WhatsApp: +52 1 5549510736

✉️ Email: services@certisysnet-solutions.com

Leave a Reply