Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

1. 🛰️ INTRODUCCIÓN TÉCNICA

Netcat no solo se utiliza para escaneo de puertos, sino que también puede actuar como servidor TCP o UDP en modo escucha (listener). Esto lo convierte en una herramienta versátil para recibir conexiones entrantes, servir como canal de transferencia de archivos o habilitar shells inversas en entornos comprometidos.

2. 🧪 EJEMPLO EN CAMPO

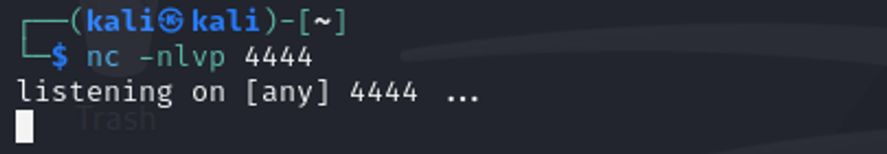

El siguiente comando activa Netcat en modo escucha sobre el puerto 4444:

nc -nlvp 4444

Esto abre un socket TCP esperando conexiones desde cualquier IP. Al conectarse un cliente, se habilita un canal bidireccional para transmisión de comandos o archivos.

3. ⚙️ PARÁMETROS DETALLADOS

nc → Ejecuta Netcat -n → Omite resolución DNS para mayor velocidad -l → Modo escucha (listener mode) -v → Salida detallada (verbose) -p 4444 → Define el puerto a escuchar

-u junto a -l para escuchar tráfico UDP, útil para explotar servicios como TFTP, SNMP o DNS falsificados.

4. 🎯 APLICACIONES EN CIBERSEGURIDAD

- 📥 Recepción de conexiones reversas tras ejecutar un exploit remoto.

- 🎭 Simulación de un servicio TCP o UDP personalizado para pruebas.

- 📤 Transferencia de archivos desde sistemas internos sin FTP o SCP.

- 📶 Comunicación entre sistemas a través de puertos específicos (pivoting o tunnels).

nc -nlvp 4444 para entregar el control remoto al atacante.

🔗 Consulta Adicional y Referencias

Para explorar en profundidad los modos de escucha de Netcat en contextos ofensivos y prácticos, revisa los siguientes enlaces:

- 🔗 Linux Handbook – nc Command Examples in Linux (uso con

-lpara escucha TCP/UDP) - 🔗 Die.net – nc(1) Manual Page (opciones oficiales

-l,-p,-u,-v) - 🔗 Varonis – Netcat Commands Cheat Sheet (tabla de comandos ofensivos con Netcat)

Leave a Reply