Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

📌 Contexto en Pentesting

CherryTree es una herramienta de toma de notas jerárquica usada en auditorías, red teaming y pentesting. Permite centralizar resultados de escaneos, credenciales, exploits utilizados, diagramas y fases completas de ataque en un único archivo.

Para un pentester, una documentación ordenada es tan importante como la explotación misma: asegura trazabilidad, facilita la elaboración de informes y evita perder detalles clave durante proyectos largos.

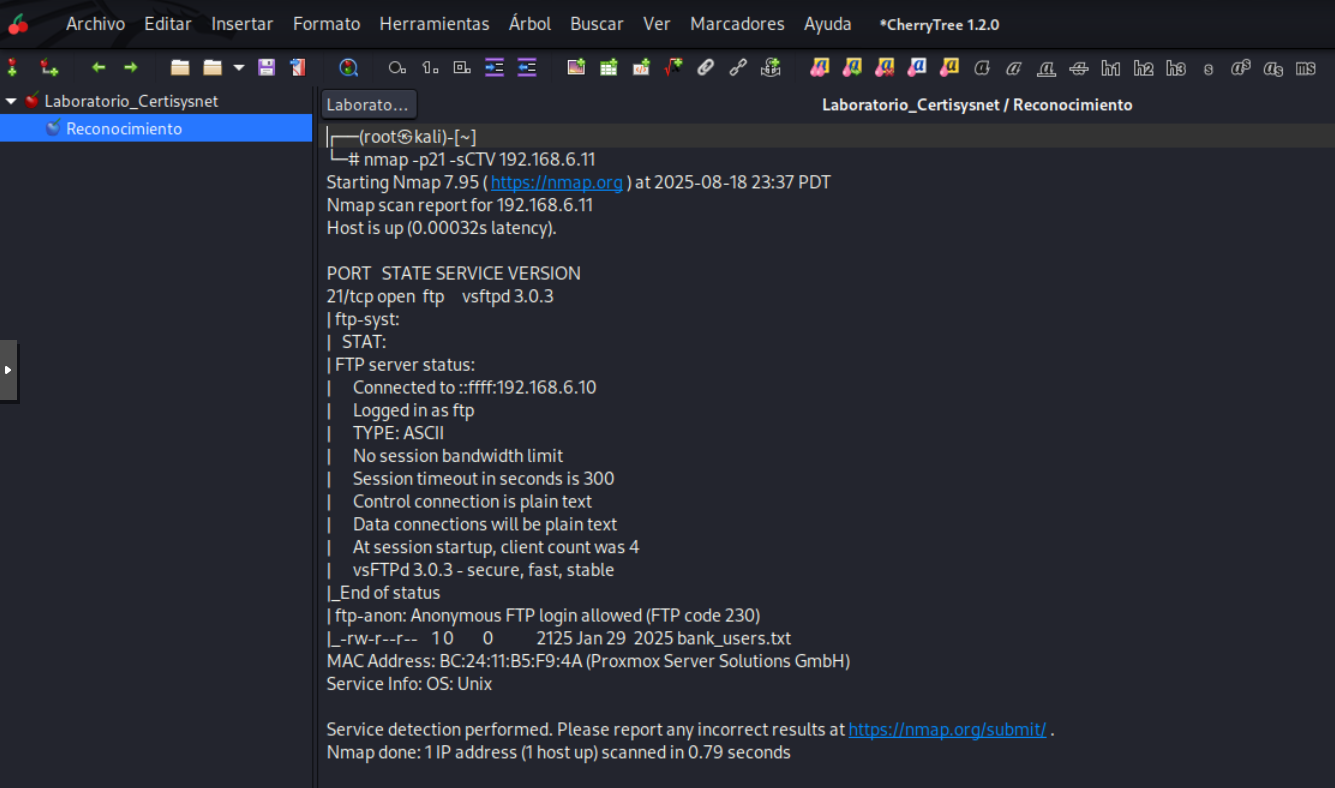

- Bitácora de comandos: Guardar ejecución exacta de Nmap, Hydra, Gobuster, etc.

- Gestión de credenciales: Usuarios, contraseñas, hashes y tickets de Kerberos.

- Organización de fases: Reconocimiento, explotación, post-explotación, informes.

- Compatibilidad: Exporta a PDF, HTML o texto plano para entregar al cliente.

1. 📥 Instalación

En Kali Linux se instala fácilmente desde repositorios:

sudo apt update sudo apt install cherrytree -y

Ejecutar con:

cherrytree

2. 🌳 Creación de Nodos Jerárquicos

Los nodos son la base de CherryTree: funcionan como carpetas y subcarpetas que estructuran toda la auditoría.

Reconocimiento: escaneos con Nmap, WhatWeb, Dirb, Wapiti.Explotación: detalles de vulnerabilidades y exploits usados (CVE, módulos Metasploit).Credenciales: usuarios, contraseñas, hashes, tickets Kerberos.Post-explotación: técnicas de movimiento lateral, privilegios escalados, persistencia.Reportes: hallazgos listos para exportar al cliente.

3. 🖋️ Ejemplo de Uso Real

Documentación recomendada en un pentest:

📌 Reconocimiento:

nmap -p21,22,80 -sV 192.168.1.10

📌 Credenciales obtenidas:

usuario: admin

contraseña: P4ssw0rd!

📌 Explotación:

msfconsole exploit/windows/smb/ms17_010_eternalblue

Todo queda centralizado y exportable a PDF para el informe final.

4. 🛠️ Funcionalidades Avanzadas

- Resaltado de código: Soporta sintaxis para bash, Python, PowerShell, SQL, etc.

- Inserción de imágenes: Ideal para pruebas de burp, pantallazos de exploits o capturas de banderas.

- Tablas: Útiles para organizar vulnerabilidades con CVE, riesgo, exploit disponible.

- Enlaces: Vincula nodos con PoCs en GitHub, CVE Details o Exploit-DB.

5. 🔒 Seguridad y Buenas Prácticas

CherryTree permite cifrar la base de notas en formato .ctz protegido por contraseña.

Archivo → Guardar como → .ctz (cifrado con AES-256)

Buenas prácticas en pentesting:

- Habilitar backups automáticos de las notas.

- Almacenar en un contenedor cifrado adicional (ej:

VeraCrypt). - Exportar solo la parte necesaria para el cliente (no toda la bitácora).

🔗 Consulta Adicional y Referencias

Recursos recomendados sobre CherryTree:

- 🔗 Página oficial de CherryTree (descarga y documentación)

- 🔗 CherryTree en Kali Linux (referencia oficial)

- 🔗 Note Taking for Pentesters (uso práctico en hacking)

- 🔗 InfoSec Writeups (ejemplos de reportes basados en notas)

Leave a Reply