Back to: BHPX – Black Hat Pentesting eXpert Network & Web Exploitation

0

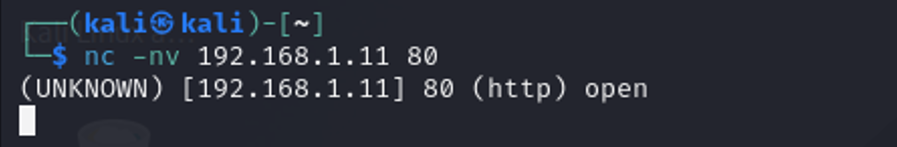

VERIFICACIÓN DE PUERTO EN UN HOST REMOTO

1. 🔎 ESCENARIO REAL

En un entorno de reconocimiento ofensivo, el analista necesita confirmar si el puerto 80 (HTTP) está abierto en la máquina 192.168.1.11. Para ello, se utiliza Netcat en modo conexión directa.

🧠 Contexto: Esta acción es parte crítica en la fase de discovery, donde se busca determinar qué servicios están activos antes de lanzar ataques específicos como directory brute force, fuzzing o exploit web.

2. 📟 COMANDO UTILIZADO

nc -nv 192.168.1.11 80

El resultado en la terminal devuelve:

(http) open

Esto confirma que el servicio HTTP está escuchando en el puerto 80, lo cual habilita posibles vectores de explotación web.

3. ⚙️ PARÁMETROS EXPLICADOS

nc → Ejecuta la utilidad Netcat -n → Omite resolución DNS (más veloz y silencioso) -v → Muestra salida detallada (verbose) 192.168.1.11 → Dirección IP del objetivo 80 → Puerto a verificar (en este caso HTTP)

💡 Tip: Puedes aplicar esto con cualquier puerto conocido como

21 (FTP), 22 (SSH), 443 (HTTPS) o 3306 (MySQL).

4. 🛡️ APLICACIÓN EN PENTESTING

Este tipo de verificación directa con Netcat es clave para:

- 📍 Verificar servicios activos sin generar alertas masivas en firewalls o IDS.

- 🧪 Comprobar si un puerto quedó habilitado luego de un ataque de shell inversa.

- 🧩 Realizar pruebas manuales sobre sockets TCP antes de lanzar herramientas más ruidosas.

⚠️ Nota: Algunos sistemas detectan múltiples escaneos, por lo que usar Netcat individualmente por puerto puede evitar bloqueos automáticos.

🔗 Consulta Adicional y Referencias

Consulta fuentes especializadas para dominar el uso técnico de Netcat en entornos de escaneo y post-explotación:

- 🔗 Baeldung – The Netcat Command in Linux (escaneo, conexiones y transferencia de datos)

Leave a Reply